Como proteger suas contas de hackers de engenharia social

Privacidade Segurança / / March 17, 2020

Todos sabemos a importância de manter nosso PC protegido contra vírus e outras ameaças à segurança. Mas, o elo mais fraco da segurança pessoal é o fator humano.

Muitos usuários ficaram sensibilizados com a realidade da segurança e da computação atualmente. Conhecemos as ameaças comuns a serem observadas; Vírus, worms e cavalos de Troia, para citar alguns. Há outra ameaça que geralmente é ignorada e difícil de superar; Engenharia social. Informações privadas, como segredos financeiros, comerciais e até dispositivos, estão em risco. O aspecto psicológico da engenharia social é a maior ameaça, fazendo com que um usuário inocente conceda acesso não autorizado a um computador; expor informações confidenciais.

Muitos usuários ficaram sensibilizados com a realidade da segurança e da computação atualmente. Conhecemos as ameaças comuns a serem observadas; Vírus, worms e cavalos de Troia, para citar alguns. Há outra ameaça que geralmente é ignorada e difícil de superar; Engenharia social. Informações privadas, como segredos financeiros, comerciais e até dispositivos, estão em risco. O aspecto psicológico da engenharia social é a maior ameaça, fazendo com que um usuário inocente conceda acesso não autorizado a um computador; expor informações confidenciais.

Proteger contas da engenharia social

Um engenheiro social pode ser qualquer pessoa que possa obter acesso a dispositivos ou uma rede, enganando as pessoas a fornecer as informações necessárias para causar danos. Um engenheiro social pode obter a confiança de um funcionário para convencê-lo a divulgar informações de nome de usuário e senha ou pode se passar por um funcionário na tentativa de obter acesso a uma instalação. É por isso que é importante que as empresas informem os usuários sobre políticas de segurança, como nunca fornecer sua senha, mesmo se você receber uma chamada do seu departamento de TI.

E o usuário no conforto de sua casa? Infelizmente, moro em um país com reputação mundial de fraude. O principal é conhecido como o Fraude na loteria. Muitas vítimas idosas nos Estados Unidos foram enganadas ao pensar que ganharam na loteria; com base em pequenos trechos de informações que podem estar disponíveis para o fraudador; seja em uma lista telefônica ou deixada em uma lixeira fora de sua casa ou até online. Semelhante aos golpes nigerianos, há muitos anos, os bandidos podem roubar dinheiro sem sequer encontrar sua vítima.

Os golpistas são famosos por procurar nomes aleatórios na Internet; posando como agentes informando um vencedor. A ligação geralmente solicita que o vencedor envie uma certa quantia em dinheiro para a Jamaica, usando um serviço de transferência de dinheiro, como o Western Union; para coletar seus ganhos. Um golpista não parecerá ou se identificará como um criminoso típico. Eles costumam usar moças bem faladas, que fazem uma serenata para a vítima desistir do dinheiro.

Muito do nosso envolvimento on-line ocorre nas redes sociais, sendo o mais popular o Facebook. Hoje, o Facebook é apenas uma das muitas oportunidades disponíveis que um engenheiro social pode usar para duplicar sua identidade. Instagram, WhatsApp e outros serviços podem ser usados como um meio de se infiltrar na sua rede de amigos e contatos. Contas abertas, cheias de fotos de você e sua família, são as ferramentas perfeitas para criar um perfil tão convincente quanto o verdadeiro você. Um engenheiro social pode usar sua última viagem à praia para entrar em contato com um amigo usando a história perfeita de ficar preso em uma ilha porque você perdeu seu cartão de crédito e não tinha dinheiro para voltar para casa.

O que você pode fazer para evitar se tornar uma vítima da engenharia social?

Qualquer conta de mídia social, onde você compartilha informações pessoais, como fotos de família, viagens de férias deve ser definida como privada; disponibilize-o apenas para pessoas que você conhece e pode verificar. Discutimos algumas das maneiras pelas quais você pode bloquear sua conta do Facebook, a melhor opção, é claro, é Deletar sua conta ou nunca crie um. No entanto, isso não é realista para muitas pessoas.

Antes de enviar uma foto para a mídia social, confira nosso artigo sobre como remover as informações contidas no arquivo EXIF que ela cria.

- Como remover dados pessoais de suas fotos no Windows

Dependendo de onde o risco existe, aqui estão algumas medidas que você pode usar para se proteger da engenharia social.

Nunca forneça uma senha - nem mesmo para familiares ou colegas de trabalho.

Sempre peça a identificação - Se alguém lhe enviar um e-mail, informando que você acabou de ganhar a Powerball, use seu bom senso. Você comprou bilhetes de loteria ou participou de sorteios? Recentemente, recebi e-mails da Apple entregues em uma das minhas contas alternativas; informando que minha conta foi comprometida e eles precisam que eu assine para resolver o problema. A mensagem parece tão real; você pensa que era realmente da Apple, uma simples olhada no domínio para o endereço de e-mail e me perguntei quando a Apple começou a usar o Hotmail como endereço oficial.

Restrinja o acesso a visitantes inesperados. Se um estranho visitar sua casa ou local de trabalho, você pode limitar o acesso apenas ao portão, varanda, alpendre ou uma área de lounge aberta. Restrinja a quantidade de informações que você fornece e permaneça no controle do encontro. Peça informações como identificação; você também pode obter as informações e ligar para a empresa que eles representam para buscar mais informações sobre o indivíduo ou o objetivo da visita.

Acompanhe todos os visitantes. Se um estranho visitar sua casa ou escritório, limite a quantidade de liberdade que ele tem para percorrer.

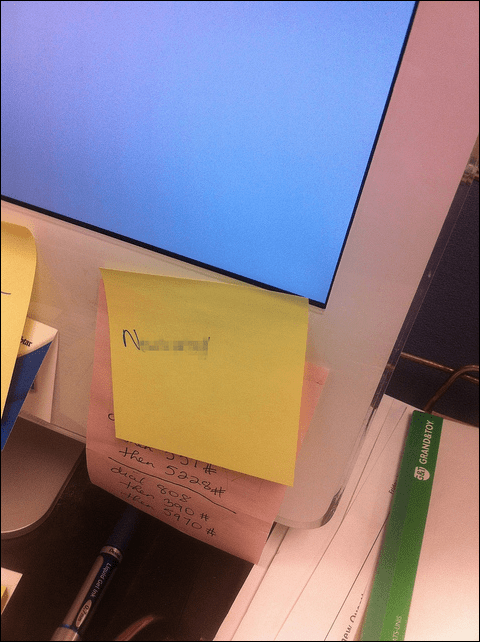

Se você trabalha em um ambiente de escritório ou mesmo em casa, evite erros comuns que podem facilitar a entrada de alguém na sua conta. Não escreva uma senha em uma nota ou cole-a no monitor ou no teclado. Sei que é difícil memorizar uma boa senha, mas a realidade de perder dados confidenciais ou comprometer sua conta é uma perda significativa em comparação.

Protegendo dados

O objetivo de um engenheiro social é coletar dados valiosos. Usando um senha forte pode impedir o acesso não autorizado às suas informações. Aqui estão algumas dicas que você pode usar para implementar diretivas de senha apropriadas:

Use autenticação de dois fatores. Isso é especialmente útil no mundo atual das viagens e da comunicação. A autenticação de dois fatores cria várias barreiras ao acesso não autorizado. Por exemplo, se você estiver entrando na sua conta de email a partir de um local incomum, o serviço de email poderá usar a localização geográfica para determinar as coordenadas GPS com base na sua localização. O serviço de email pode solicitar um ponto de verificação adicional, como alfinete de quatro dígitos; enviado para o seu telefone celular. Confira nosso guia completo para usando autenticação de dois fatores.

- Certifique-se de que sua senha expire após um determinado período.

- Crie uma senha segura contendo uma mistura de letras, números e símbolos.

- Regras de bloqueio para limitar o número de tentativas sem êxito.

Nunca deixe o computador aberto no escritório. Outros usuários podem acessá-lo. Um rápido ataque do Windows + L O comando pode bloquear a tela do computador até você retornar.

Criptografia de dados. Anteriormente, vimos instalação e configuração de criptografia no Windows 10, tanto na unidade local quanto dispositivos de armazenamento portáteis. A criptografia ajuda a proteger seus dados, tornando-os ilegíveis para os usuários; que não possuem códigos apropriados para acessar. Isso pode ser especialmente útil se um engenheiro social for bem-sucedido; roubar seu computador ou pen drive.

Use uma VPN. UMA Rede Privada Virtual é outra tecnologia que discutimos em um artigo recente. Uma conexão VPN permite que um usuário acesse recursos com segurança em outro computador remotamente.

Sempre faça backup.Manutenção de backups regulares é uma prática útil contra a perda de dados. Os usuários devem garantir que backups frequentes sejam realizados. Proteger seus backups também é importante; isso pode ser feito usando as mesmas ferramentas de criptografia criadas no Windows 10.

Eliminação de dados sensíveis

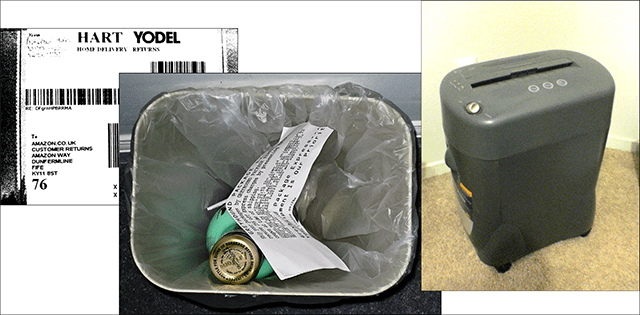

Descarte informações confidenciais que possam ser utilizadas por engenheiros sociais para coletar dados pessoais sobre você. Algo tão simples quanto a etiqueta que contém seu endereço em uma caixa de produto colocada no lixo fora de sua casa.

A eliminação de dispositivos de computador antigos também é importante. Um disco rígido ou pen drive antigo deve ser destruído adequadamente. Uma maneira de fazer isso é usar um martelo para quebrar os pratos do disco ou pen drive. Eu sei que é um pouco primitivo, mas é a próxima melhor coisa que você pode fazer. Cartões de crédito antigos são outro vetor que pode ser usado para coletar informações sobre você. Investindo em um triturador de cruz pode ajudar a destruir cartões de crédito, discos ópticos e documentos confidenciais.

Identidades Online

Criar uma identidade online alternativa pode ser uma chave importante para proteger suas informações pessoais e privacidade. Você pode ter várias contas de email e aliases; que são usados para diferentes propósitos. Por exemplo, você pode ter um e-mail descartável apenas para boletins e sites nos quais você faz login; sem a necessidade de divulgar qualquer informação pessoal.

Serviços populares de webmail, como Outlook.com, O Gmail do Google e o iCloud da Apple suportam a criação de contas de alias. Uma camada extra de segurança que você pode integrar ao configurar uma nova conta é fornecer respostas falsas para perguntas de segurança, como qual é o seu time favorito ou a sua primeira namorada. Isso certamente minimizará as chances de a conta ficar comprometida se um engenheiro social souber um pouco sobre você.

Mantenha seu sistema operacional e aplicativos atualizados

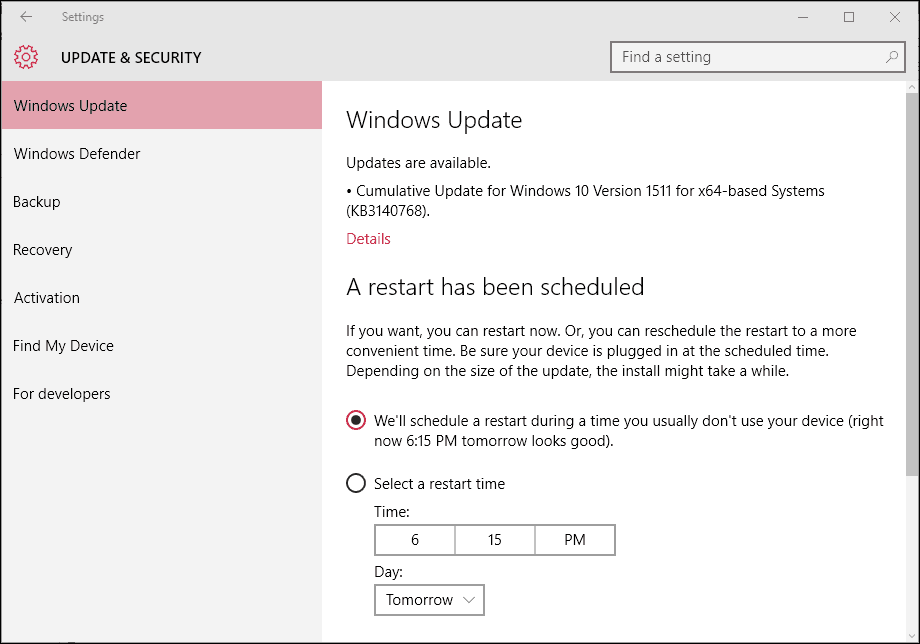

Atualizações regulares de segurança são uma parte crítica da proteção de suas informações; de invasores que procuram novas formas de violá-lo. A Internet mudou o jogo na forma como abordamos a segurança. Discutimos recentemente algumas das mudanças no experiência de manutenção no Windows 10. Ao usar dispositivos como tablets, smartphones ou computadores de mesa; instalar as atualizações mais recentes é uma parte importante para ficar à frente. Desenvolva o hábito de reconhecer novas atualizações e patches e instale-os imediatamente quando forem lançados.

Dispositivos móveis

Armazenamos algumas de nossas informações mais sensíveis em dispositivos móveis; como smartphones e tablets. Manter esses dispositivos seguros tornou-se uma prioridade dos desenvolvedores de sistemas operacionais móveis e fornecedores de hardware. Apple há três anos introduzido Touch ID no iPhone 5s; enquanto a Samsung e muitas outras marcas introduziram suas tecnologias biométricas. Certifique-se de tirar proveito desses mecanismos de segurança internos. Qualquer pessoa que tenha acesso ao seu telefone poderá visualizar rapidamente seus e-mails, contatos e outras informações confidenciais que você possa armazenar nele.

Comportamento e atividade on-line

Suas atividades online têm um impacto significativo na sua segurança. Baixar conteúdo de sites individuais ou até mesmo usar clientes de torrent pode abrir seu computador para códigos maliciosos. Alguns softwares de torrent facilitam a captura de softwares desonestos no seu dispositivo. Softwares legítimos, como JAVA ou WinZip, instalam complementos difíceis de remover. Leia atentamente as instruções na tela ao instalar esses aplicativos.

Acompanhe regularmente seus extratos bancários e procure por sinais de atividades habituais, como despesas que você não está ciente de fazer. Entre em contato com seu banco imediatamente no caso de tais incidentes.

Cultivar um comportamento de ceticismo e ser cauteloso com o que você compartilha e aplicar certas estratégias fará com que você seja menos alvo dos engenheiros sociais. A privacidade é uma parte crítica de nossas atividades de computação que pode ser perdida pela divulgação voluntária. Como existem muitas informações, aqui está um resumo do que discutimos.

- As ameaças à segurança podem vir de dentro ou de fora de uma organização.

- É importante desenvolver e manter um plano de segurança para proteger dados e equipamentos contra perdas.

- Manter o sistema operacional e os aplicativos atualizados mantém você à frente do jogo. Engenheiros sociais e hackers estão constantemente procurando rachaduras, sempre lembre-se disso.

Você tem outras sugestões? Deixe um comentário na seção abaixo e compartilhe conosco.