Última atualização em

Quando o DynDNS caiu e quebrou a Internet, foi porque milhares de computadores infectados em residências como a sua haviam sido invadidos e usados para lançar um ataque maciço de negação de serviço. Aqui está um breve guia para ajudar a se proteger de ser um participante relutante no próximo apocalipse de computador zumbi.

No início deste ano, Dyn, um dos maiores provedores de DNS veio sob ataque de uma botnet enorme. Se você se lembra de imensas faixas da Internet caindo durante parte do dia, foi isso que aconteceu. Este foi um Negação de serviço distribuída (DDoS), o que basicamente significa que vários computadores começaram a enviar solicitações aos servidores de Dyn até sobrecarregá-lo e quebrá-lo.

Assumir o meu computador? Mas quem faria uma coisa dessas?

De certa forma, eram pessoas como você e eu. Mas não voluntariamente, é claro. Em vez disso, alguns hackers instalaram malware em vários computadores e consumidores que possuem

Nota do editor: Não está claro qual é o burburinho da Internet das Coisas? Leia nossa introdução à IoT. O artigo analisa os conceitos básicos da IoT e por que é importante que você os entenda antes de encher sua casa com dispositivos inteligentes.

Isso é o que eles chamam de botnet. Um botWchapéu??

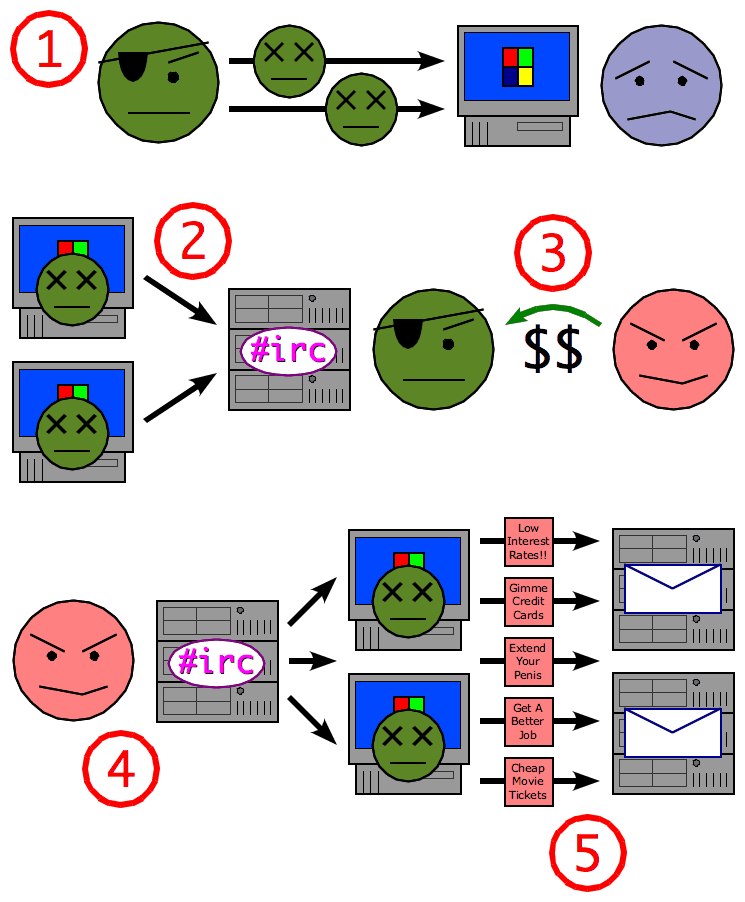

Uma botnet é uma parte de um ataque de Comando e Controle (CnC). Aqui está como isso funciona. Grupos maliciosos espalham software malicioso (também conhecido como malware) para o maior número possível de computadores na Internet - estou falando de milhões de dispositivos. Em seguida, eles vendem a capacidade de controlar todos esses dispositivos para alguém ainda mais malicioso. Essas pessoas usam a botnet para lançar um ataque coordenado na Internet. Normalmente, isso assume a forma de um ataque DDoS, e-mail de tempestade de spam. No entanto, também pode ser usado para aumentar o tamanho da botnet, atacando mais dispositivos ou talvez silenciosamente, recolocando dados de milhões de dispositivos infectados.

O grande ataque ao DynDNS foi uma espécie de teste. Isso foi para demonstrar o poder de uma botnet. O dano foi generalizado e o caos foi galopante, derrubando enormes serviços que você provavelmente usa todos os dias. Em outras palavras, uma poderosa ferramenta de marketing para vendedores de vírus e malware - não espere que seja a última vez que você ouviu falar sobre ataques de botnets.

Portanto, a pergunta que você provavelmente está fazendo (ou deveria estar fazendo ...) é a seguinte:

- Como me protejo de fazer parte de uma botnet?

- E como posso saber se já faço parte de um?

Crédito da imagem: CC BY-SA 3.0, Processo de zumbi

Como detectar e prevenir infecções por malware de botnet

Há boas e más notícias nisso. A má notícia é que o malware botnet deve passar despercebido. Como agente adormecido, mantém um perfil discreto no seu sistema após a instalação. Em teoria, seu software antivírus e de segurança deve detectá-lo e removê-lo. Isso é contanto que as empresas de antivírus saibam disso.

A boa notícia é que existem maneiras simples e gratuitas de atenuar os danos que você pode causar se o computador se tornar parte de uma botnet zumbi.

-

Use um provedor DNS alternativo. DNS significa serviço de nome de domínio e é o processo pelo qual os nomes de domínio (por exemplo, groovypost.com) são traduzidos para endereços IP (por exemplo, 64.90.59.127). Essa é uma função bastante básica para a maior parte e, geralmente, o seu ISP lida com isso. Mas você pode escolher um servidor DNS diferente que tenha um pouco de valor agregado. OpenDNS faz isso por você, mas eles também dão um passo extra para garantir que você não esteja acessando conteúdo malicioso conhecido. É como se você ligasse para o operador e fosse como "Operador, conecte-me ao Sr. Jones!" e o operador estava tipo "Hum, você conhece o Sr. Jones é um golpista total, certo? ” O OpenDNS também poderá dizer se você faz parte de uma botnet reconhecendo os padrões de ataques conhecidos de botnet.

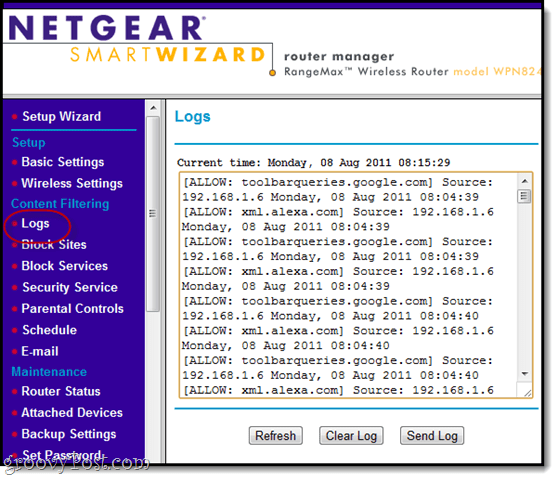

Use um provedor DNS alternativo. DNS significa serviço de nome de domínio e é o processo pelo qual os nomes de domínio (por exemplo, groovypost.com) são traduzidos para endereços IP (por exemplo, 64.90.59.127). Essa é uma função bastante básica para a maior parte e, geralmente, o seu ISP lida com isso. Mas você pode escolher um servidor DNS diferente que tenha um pouco de valor agregado. OpenDNS faz isso por você, mas eles também dão um passo extra para garantir que você não esteja acessando conteúdo malicioso conhecido. É como se você ligasse para o operador e fosse como "Operador, conecte-me ao Sr. Jones!" e o operador estava tipo "Hum, você conhece o Sr. Jones é um golpista total, certo? ” O OpenDNS também poderá dizer se você faz parte de uma botnet reconhecendo os padrões de ataques conhecidos de botnet. - Obtenha um bom roteador. Se o servidor DNS for o operador entre sua casa e a Internet, seu roteador será o operador entre seu ISP e seus dispositivos. Ou talvez seu servidor DNS seja o FBI e seu roteador seja a força policial local. Muitas analogias? OK, desculpe. De qualquer forma, da mesma maneira que o servidor DNS pode adicionar uma camada de segurança, o roteador também pode. Meu roteador ASUS detecta malware e bloqueia sites maliciosos. Muitos roteadores modernos também o fazem. Portanto, se você não atualiza seu roteador há 10 anos, considere-o, mesmo que esteja funcionando perfeitamente.

-

Verificar sites de status de botnet. Existem dois sites que fornecem verificações gratuitas de botnet: Scanner Simda Botnet IP da Kaspersky e Pesquisa IP de botnet da Sonicwall. Quando você perceber um ataque de botnet, vá até esses sites para ver se você faz parte do problema.

Verificar sites de status de botnet. Existem dois sites que fornecem verificações gratuitas de botnet: Scanner Simda Botnet IP da Kaspersky e Pesquisa IP de botnet da Sonicwall. Quando você perceber um ataque de botnet, vá até esses sites para ver se você faz parte do problema. - Fique de olho nos seus processos do Windows. Se você abrir o Gerenciador de tarefas no Windows 10, poderá ver quais processos estão usando sua rede. Faça uma breve pesquisa sobre eles e anote qualquer coisa que pareça suspeita. Por exemplo, faz sentido que o Spotify esteja usando a Internet, mas e aquele processo estranho de que você nunca ouviu falar? Para mais informações, consulte: Dica do Windows 10: Descubra o que um processo faz da maneira mais fácil. Você também pode querer conferir Netlimiter para Windows e Little Snitch para Mac.

Essas são as etapas básicas que qualquer usuário técnico responsável pode executar. Obviamente, à medida que os malfeitores na web continuam a crescer e seus ataques se tornam mais sofisticados, encorajo você a continuar sendo educado sobre como se manter seguro online.

Seus dispositivos já foram invadidos por uma botnet? Eu quero ouvir sobre isso! Compartilhe sua história nos comentários.