Como criptografar o disco do sistema e por que você realmente deve

Privacidade Segurança Criptografia Destaque Truecrypt / / March 18, 2020

Apesar das muitas camadas de segurança incorporadas ao Microsoft Windows, existe uma enorme vulnerabilidade em quase todos os computadores de uma casa ou escritório: os dados no disco rígido não são criptografados. Isso significa que mesmo um hacker não sofisticado pode acessar seus dados sem conhecer suas credenciais de login no Windows. Felizmente, há uma correção fácil e gratuita para essa falha de segurança: criptografia de disco do sistema. Leia para aprender a criptografar todo o disco do sistema usando o TrueCrypt.

Este artigo apresenta o caso para criptografar todo o disco do sistema. O motivo número um, como ilustra o tutorial abaixo, é que é incrivelmente fácil, graças ao TrueCrypt. Mas os outros motivos têm muito a ver com roubo de identidade e um pouco a ver com cobrir suas bundas (ets) no caso de uma investigação federal. Se você já está convencido, sinta-se à vontade para pular o tutorial com os links abaixo. Caso contrário, continue a ler.

Este artigo apresenta o caso para criptografar todo o disco do sistema. O motivo número um, como ilustra o tutorial abaixo, é que é incrivelmente fácil, graças ao TrueCrypt. Mas os outros motivos têm muito a ver com roubo de identidade e um pouco a ver com cobrir suas bundas (ets) no caso de uma investigação federal. Se você já está convencido, sinta-se à vontade para pular o tutorial com os links abaixo. Caso contrário, continue a ler.

- Por que todos devem ter um disco do sistema criptografado

- Como criptografar todo o disco do sistema usando TrueCrypt

- Como descriptografar permanentemente o disco do sistema

Por que todos devem ter um disco do sistema criptografado

Ok, deixe-me qualificar isso. Nem todo mundo deve criptografar o disco do sistema. Apenas todas as pessoas que possuem informações pessoais ou financeiras em seu computador, como declarações fiscais, armazenadas senhas, histórico de navegação, e-mails, currículos, catálogos de endereços, fotos e vídeos, contas de serviços públicos, contas histórias, etc. Se tudo o que você usa no seu computador é ler o Reddit no modo de navegação anônima, provavelmente não precisará criptografar seus dados. Mas se você é como a grande maioria dos usuários de computadores pessoais ou comerciais, possui dados valiosos que merecem proteção. Aqui estão os três principais riscos associados a um disco rígido não criptografado.

1. Ladrões não estão logo após o seu hardware

Um ladrão provavelmente pode ganhar algumas centenas de dólares cercando um laptop roubado. Mas ele pode ganhar ainda mais dinheiro se roubar sua identidade enquanto está nisso. Seja sua carteira Bitcoin, uma declaração de imposto antiga ou uma instalação do Google Chrome com sua Amazon, PayPal e senhas bancárias on-line armazenadas em cache, os dados no disco rígido podem ser muito mais valiosos do que o hardware em si.

“Ah, mas tenho minha conta do Windows protegida por senha. Ele nem consegue fazer logon ”, você diz.

Desculpe. Os ladrões de dados / laptops só precisam ser um pouco inteligentes para ignorar a tela de login do Windows e acessar seus dados. No mínimo, tudo o que ele precisa é de uma instalação inicializável do Linux em um pendrive e ele pode inicializar o computador e explorar o conteúdo da unidade do sistema por completo. Isso ocorre porque a proteção por senha do Windows impede apenas que alguém faça login na sua conta de usuário do Windows. Isso não os impede de acessar os dados por outros meios, mais do que uma chave de ignição impede que um ladrão de carro quebre sua janela e ligue o seu carro. Eu sei que existem casos extremos. Talvez você tenha criptografado seus arquivos e pastas usando o Truque de criptografia EFS para Windows no entanto, acho que essa é realmente a exceção, não a regra. Vamos continuar.

2. À venda: seu disco rígido antigo (e todos os seus dados)

As garantias são fantásticas. Tive discos rígidos, fontes de energia e computadores inteiros substituídos pela garantia, com divisão limitada, sem custos e sem complicações. Mas quando se trata de discos rígidos, há um problema. Para obter um reparo ou substituição, você deve enviar seu disco rígido antigo (processo de RMA). O mesmo vale para o envio de todo o computador para reparos em garantia. Antes de fazer isso, parece lógico apagar com segurança todos os dados confidenciais do disco rígido, como você faria antes de vender ou reciclar o computador. Mas se o seu computador estiver emparedado ou o seu disco rígido nem montar, então essa não é uma opção. Você precisará enviar seu disco rígido com todos os seus dados ainda intactos.

Isso seria problemático se, digamos, houvesse um técnico sem escrúpulos (talvez um subcontratado) colhendo dados do cliente enquanto executava o serviço de garantia. Isso provavelmente é raro, porém acontece. Mas o que é muito mais comum é a prática de revender unidades usadas. Se você está de olho nos sites de transações, pode ter notado discos rígidos "recondicionados" à venda com um grande desconto. Esses discos rígidos recondicionados ou recertificados geralmente são discos que foram devolvidos ou trocados na garantia. Muitas vezes, em vez de fazer você esperar enquanto eles avaliam e reparam seu disco rígido, os fabricantes enviarão um novo disco rígido para cobrir sua garantia. Em seguida, eles pegam sua unidade, consertam, reformatam e (talvez) limpam com segurança antes de reembalá-la e revendê-la para outro cliente. Embora a maioria dos usuários comuns nem saiba procurar dados residuais em uma unidade usada, um determinado dado guru de recuperação ou... mesmo um garoto entediado provavelmente poderia coletar dados suficientes de uma unidade reformatada para fazer alguma coisa danos usando simples de usar ferramentas gratuitas disponível na rede. Afinal, um número de Seguro Social tem apenas nove dígitos - sempre que você souber o que quero dizer.

Se você estiver devolvendo o hardware, é uma boa ideia pedir ao fornecedor ou fabricante para destruí-lo após a conclusão da avaliação. Mas como descobriu um cavalheiro que devolvia um computador à Best Buy, fazer com que a loja cumprisse suas promessas nem sempre é fácil. Conforme relatado pelo blogueiro do MSNBC Bob Sullivan, um cliente de Cincinnati devolveu seu computador quebrado à Best Buy, pensando que seu disco rígido antigo seria perfurado e descartado de maneira segura. Para seu desgosto, ele recebeu um telefonema seis meses depois de um estranho que lhe disse:Acabei de comprar seu disco rígido”Em um mercado de pulgas em Chicago. Ai ...

3. Jogando fora um disco rígido? Isso pode ser uma ofensa federal

FACTA, HIPAA e outros regulamentos federais de prevenção de roubo de identidade e privacidade exigem que as empresas descartem adequadamente os registros de clientes e pacientes. Registros em papel - pastas de papel pardo, prontuários médicos, pedidos de empréstimo - são a primeira coisa que vem à mente. Mas os registros digitais também são cobertos pela lei federal. Se você é um negócio, isso o coloca no gancho para descartar adequadamente seus discos rígidos e outras mídias. Atualmente, a maioria das instituições vai muito além da abertura de furos na bandeja e, em vez disso, fragmenta as unidades em pequenos pedaços, como papel; ou terceirizam o trabalho para uma empresa especializada no fornecimento de certificados de destruição para provar que o trabalho foi concluído.

Mas se você não é um negócio ou hospital, não precisa se preocupar, certo? Não exatamente. Digamos que você contrate uma babá ou uma babá. Como parte de sua diligência, você solicita uma verificação de antecedentes e salva os resultados - incluindo o histórico de endereços, o SSN dela etc. - no disco rígido de um computador antigo. Anos depois, você doa o computador antigo para a Goodwill, algum garoto da faculdade o compra, faz uma recuperação de arquivos ou recuperação de dados e bam - tem muito mais informações sobre sua babá do que ele deveria legalmente. Como empregadora da sua babá, você não cumpriu o seu dever federal de proteger a identidade dela.

Criptografia de disco do sistema para o Rescue

A verdadeira responsabilidade em todas essas situações é permitir que informações sigilosas ou confidenciais residam sem criptografia no disco rígido. Os dados são notoriamente difíceis de erradicar. Isso é especialmente verdadeiro quando falamos de unidades de estado sólido (SSDs) e mídia baseada em flash (como cartões SD); um estudo descobriu que é quase impossível excluir dados em SSDs. É por isso que a criptografia é uma solução tão elegante. Com dados criptografados, não importa tanto se seus dados caem nas mãos erradas. A menos que eles possam quebrar a criptografia ou adivinhar sua senha, eles não obterão nenhuma informação pessoal utilizável do seu disco. Se um ladrão de dados monta seu disco em outro sistema, tudo o que eles encontrarão é sem sentido criptografado.

Combine a criptografia com um formato seguro (quando possível) e você será invulnerável ao roubo de dados.

A criptografia de disco do sistema é conveniente porque não atrapalha o uso normal do computador, exceto por uma senha extra para entrar na inicialização e uma ligeira queda no desempenho. TomsHardware considerou o impacto no desempenho "imperceptível" para os usuários médios A criptografia de disco do sistema protege todos os dados do seu disco rígido sem exigir que você escolha quais documentos e arquivos criptografar. E o melhor de tudo, você pode fazer isso de graça usando TrueCrypt. Veja como:

Criptografar todo o disco do sistema usando TrueCrypt

Baixar e instalar TrueCrypt na máquina Windows que você deseja criptografar (este tutorial usa o TrueCrypt 7.1a).

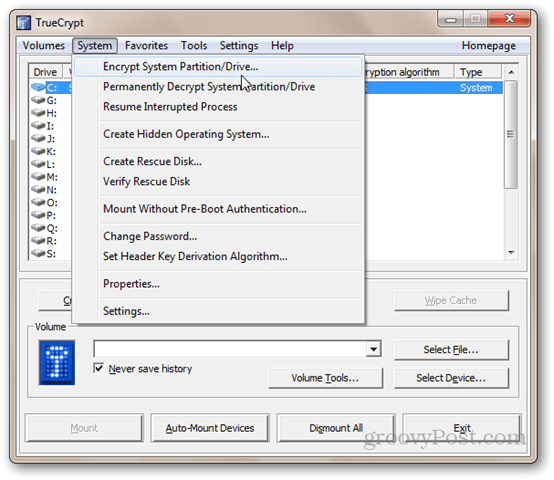

Em seguida, inicie o TrueCrypt e clique em Sistema | Criptografar partição / unidade do sistema…

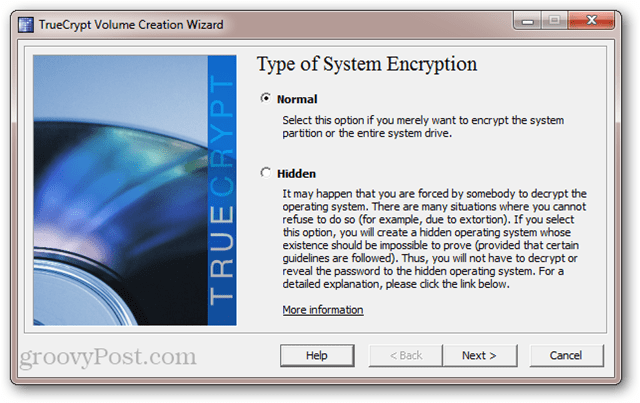

Em seguida, selecione o tipo de criptografia do sistema. Eu recomendo escolher Normal por enquanto. Oculto é provavelmente um pouco exagerado (leia a descrição na imagem para saber mais sobre sua intenção). Clique em Avançar.

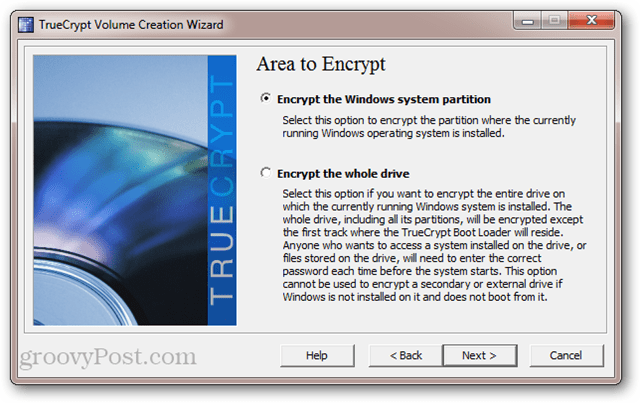

Na janela Área a criptografar, você tem duas opções. Se você tiver seus dados e sua instalação do Windows na mesma partição, escolha a primeira opção (“Criptografar a partição do sistema Windows”). Se você tiver várias partições, por exemplo, um para os seus dados e outro para o sistema operacional - depois escolha a segunda opção (“Criptografar a unidade inteira”). Se não tiver certeza, vá com o segundo. Clique em Avançar.

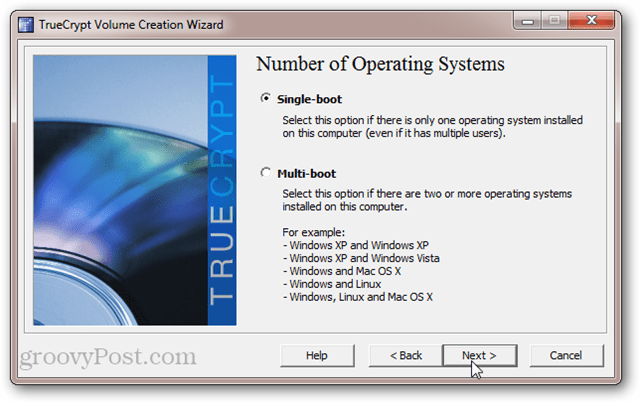

Na próxima tela, escolha Inicialização única ou Inicialização múltipla e clique em Avançar.

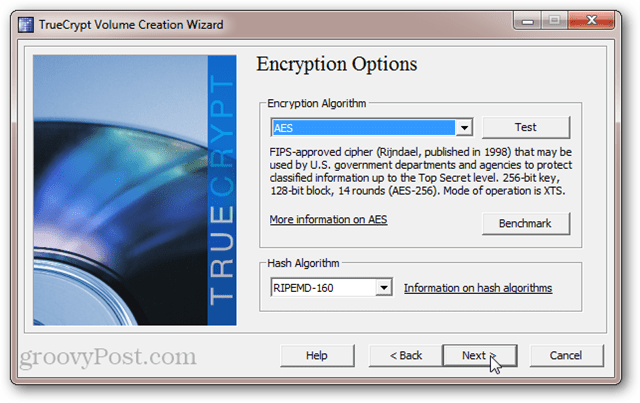

Em seguida, escolha suas opções de criptografia. Se você não sabe o que isso significa, as configurações padrão são boas o suficiente para você. Observe que você tem a opção de usar vários níveis de criptografia. Embora isso seja mais seguro, ele aumenta o impacto no desempenho (ou seja, seu computador fica mais lento do que se você escolher um único nível de criptografia). Clique em Avançar.

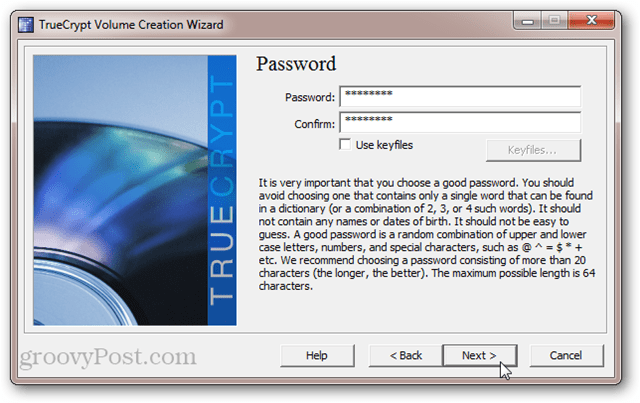

Escolha uma senha. Como sempre, senhas mais longas são mais fortes. Mas certifique-se de que você se lembre. Clique em Avançar.

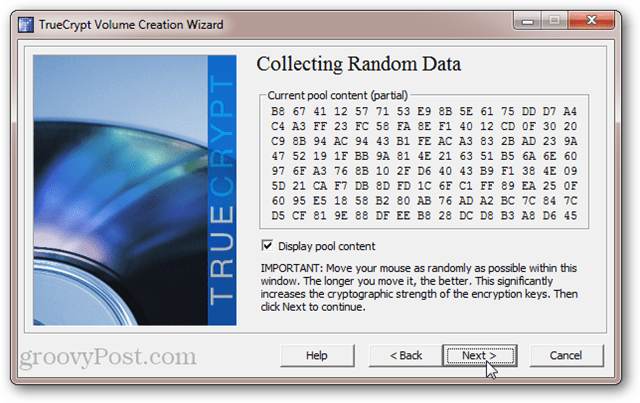

Mova o cursor do mouse para selecionar aleatoriamente o conteúdo do pool. Clique em Avançar.

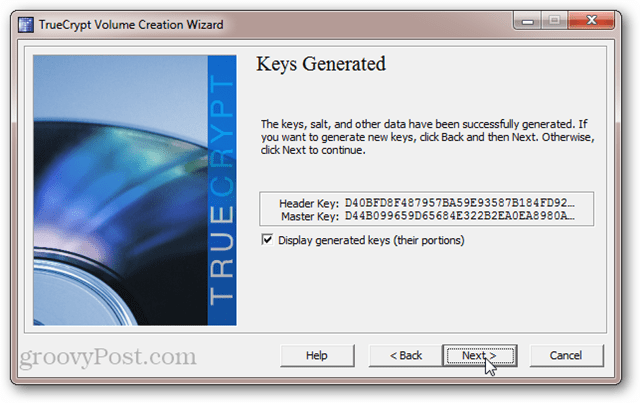

Veja suas chaves mestra e cabeçalho. Você não precisa escrever isso nem nada. Isso é apenas para sua informação. Clique em Avançar.

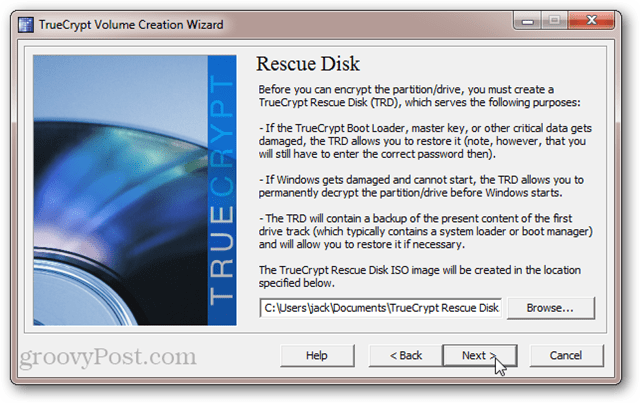

O TrueCrypt agora solicitará que você grave um disco de resgate TrueCrypt. Não pule esta etapa. TrueCrypt usa um carregador de inicialização especial para descriptografar sua unidade. Se o seu sistema estiver danificado ou corrompido, você precisará deste disco para acessar seus dados. Então não perca. Observe também que o disco de recuperação TrueCrypt é específico para o disco do sistema criptografado. Você não pode usar um disco de recuperação que você criou para outro disco criptografado. Clique em Avançar para iniciar o processo.

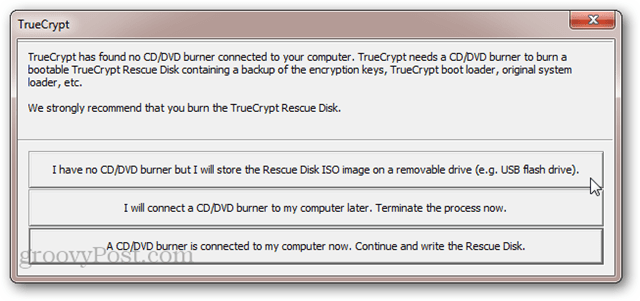

Se você não possui uma unidade de CD / DVD no computador, também pode criar o disco de recuperação TrueCrypt em uma unidade USB. Se você tiver um gravador no computador, será direcionado diretamente para o utilitário Gravador de imagem de disco do Windows e não verá o prompt abaixo.

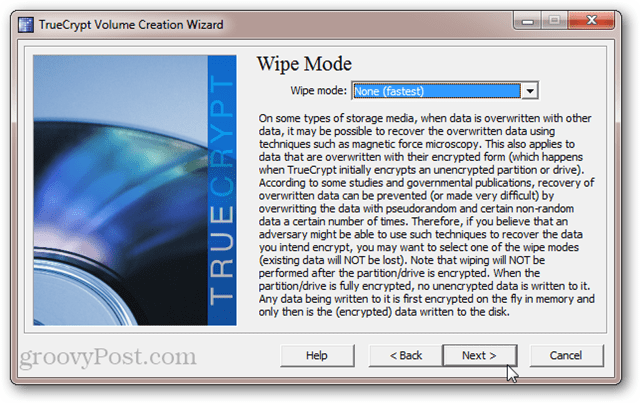

Depois de gravar seu TrueCrypt Rescue Disk, você será perguntado se deseja escolher um modo de limpeza seguro. Novamente, isso é para o ultraparanóide. Provavelmente você pode pular esta etapa e ficar bem. Mas se você tiver uma unidade muito grande que estiver usando há algum tempo, não será necessário limpar a unidade antes de criptografá-la. A única coisa que você tem a perder é tempo. Mas se você não estiver preocupado com alguém usando a microscopia de força magnética para recuperar seus dados substituídos, escolha Nenhum (mais rápido) e clique em Avançar.

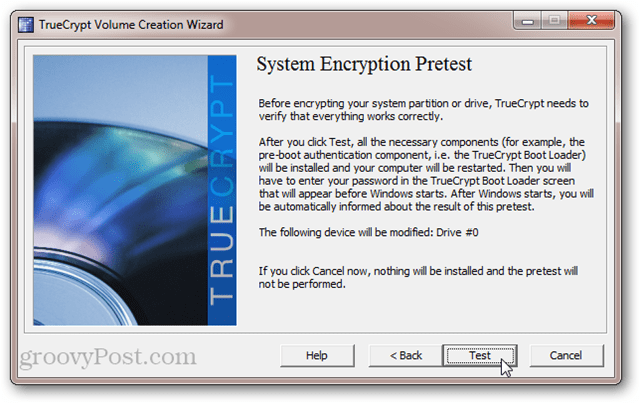

O TrueCrypt agora executará um pré-teste de criptografia do sistema. Isso implica uma reinicialização e um prompt para sua nova senha. Isso garante que o TrueCrypt Boot Loader tenha sido instalado corretamente e que tudo funcione bem antes de sua unidade ser criptografada. Clique em Testar quando estiver pronto. Você ainda terá a oportunidade de desistir se o teste não der certo.

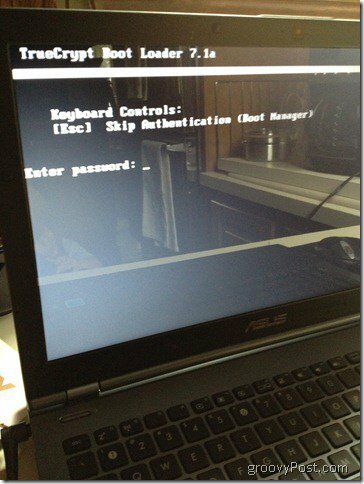

Depois de clicar em Teste, você será solicitado a reiniciar. Ao fazer isso, você verá a tela normal do BIOS seguida pelo carregador de inicialização TrueCrypt. Digite sua senha para concluir a inicialização no Windows.

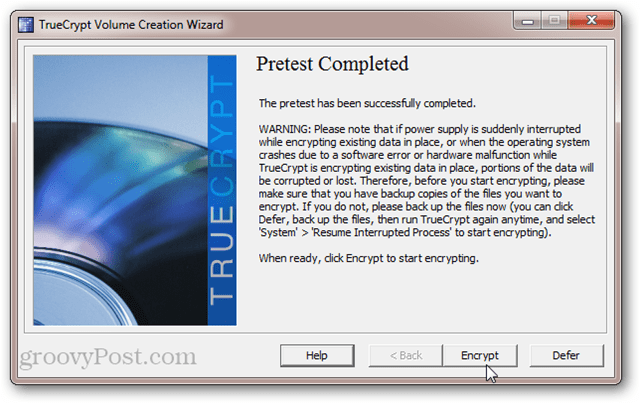

Após um pré-teste bem-sucedido, você pode clicar em Criptografar para concluir o trabalho.

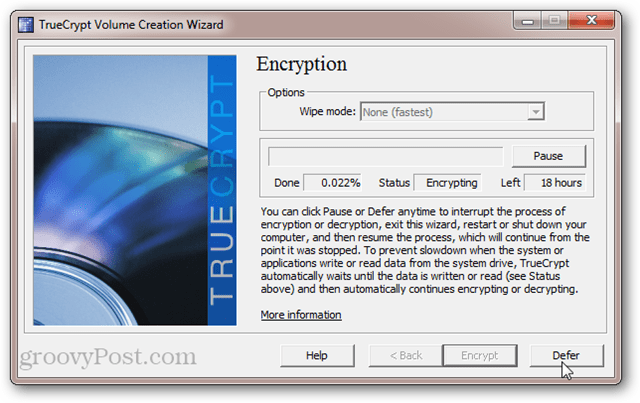

Dependendo do tamanho do volume e da velocidade do seu computador, isso pode levar algum tempo. No meu laptop Core i5, foram necessárias cerca de cinco horas para criptografar meu disco do sistema de 250 GB (eu o deixei executar da noite para o dia). No meu desktop AMD Phenom II X4 de 2,8 Ghz, foram estimadas 18 horas para criptografar meu disco rígido de 1,5 TB. Sua milhagem varia.

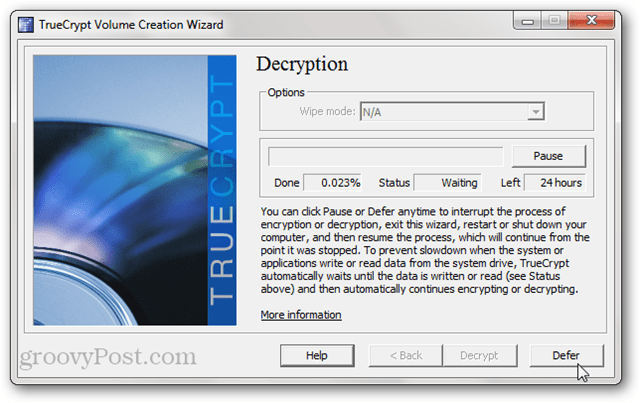

Felizmente, você pode adiar ou pausar o processo de criptografia a qualquer momento. Você pode até reiniciar ou desligar o computador e retomar o processo de criptografia de onde parou. O TrueCrypt executará o processo de criptografia em segundo plano enquanto você usa outros aplicativos, mas isso aumentará o tempo total necessário para criptografar.

Quando a criptografia estiver concluída, o sistema Windows parecerá exatamente o mesmo que estava. A única diferença é que você verá a tela do TrueCrypt Boot Loader toda vez que ligar o computador ou ativá-lo da hibernação. Você não precisará digitar sua senha de autenticação antes da inicialização depois de acordar.

Desfazendo uma criptografia de disco inteira do sistema

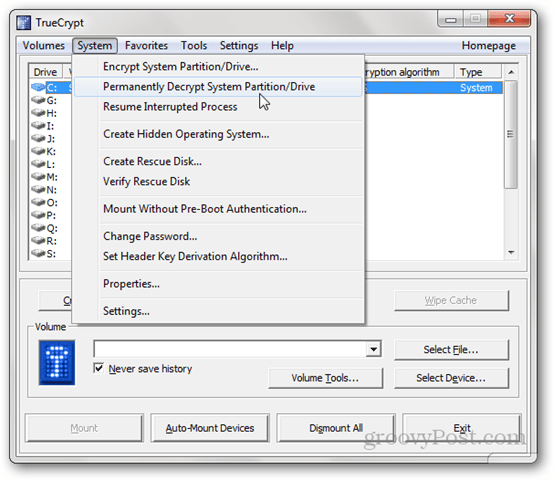

Se você está cansado de digitar uma senha adicional ou se deseja descriptografar permanentemente o disco do sistema por alguns Por outro motivo, você pode desfazer a criptografia de disco do sistema TrueCrypt clicando em Sistema> Descriptografar permanentemente o sistema Partição / Unidade.

Você receberá um aviso devido que sua unidade não será criptografada posteriormente. Depois de clicar em Sim, o número necessário de vezes, o processo de descriptografia será iniciado. Aceite - isso levará quase o tempo necessário para criptografar a unidade. Novamente, você pode usar o computador e / ou pausar ou adiar a descriptografia a qualquer momento.

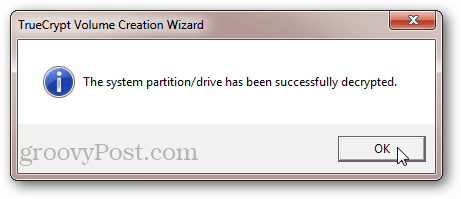

Depois que a descriptografia estiver concluída, você será solicitado a reiniciar. A tela do TrueCrypt Boot Loader não aparecerá mais e o disco do sistema não será criptografado.

Observe que, embora você não seja solicitado a digitar sua senha, o TrueCrypt Boot Loader ainda estará instalado no disco do sistema. Isso não deve apresentar problemas. Mas se o incomodar, sabendo que há outras sobras no registro mestre de inicialização, você poderá reescrever o MBR usando um disco de instalação do Windows 7 ou um Disco de reparo do sistema Windows 7.

Conclusão

Criptografar o disco do sistema com TrueCrypt é gratuito, seguro e fácil. Há relativamente pouca sobrecarga em termos de impacto no desempenho e inconveniência adicional. Mas os benefícios para sua segurança de dados são imensos. Dessa forma, a criptografia de disco do sistema é muito parecida com o seguro residencial. Felizmente, você nunca precisará usá-lo. Mas quando o impensável acontecer, você ficará feliz por ele estar lá.