Sim, o seu Video Baby Monitor pode ser invadido. Não, você não precisa parar de usá-lo

Segurança Crianças Destaque Parenting / / March 17, 2020

Última atualização em

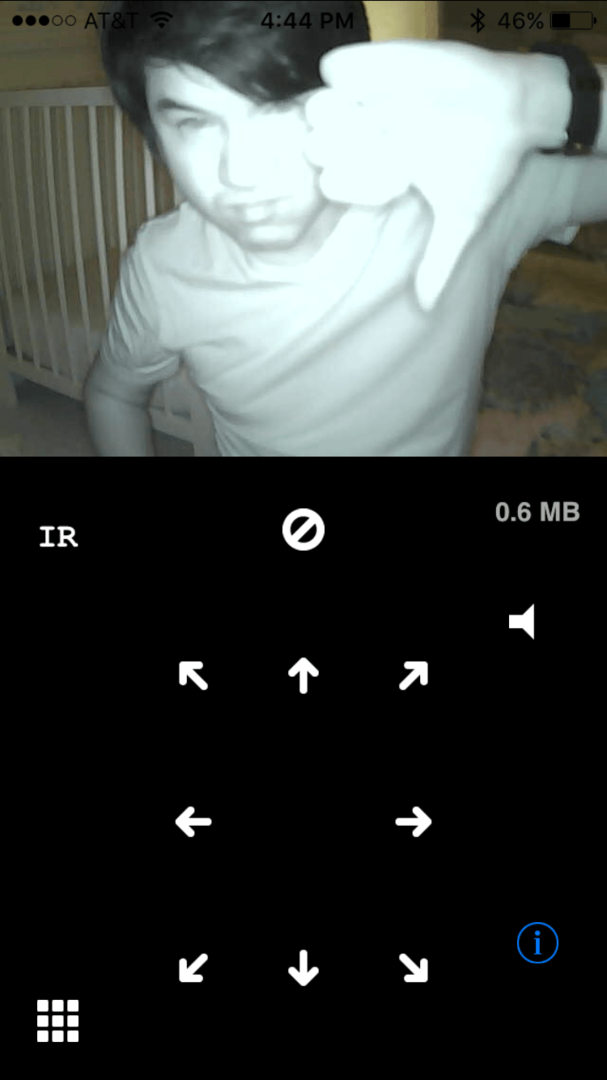

As histórias assustadoras sobre hackers que sequestram monitores de bebês são verdadeiras. Mas as câmeras IP ainda são seguras de usar, desde que você execute algumas etapas básicas para melhorar a segurança da sua rede doméstica.

Se você já os ouviu, pouparei a repescagem do monitor de bebê hacking histórias de terror. Não há nada mais agitado do que o pensamento de que o quarto do seu bebê não está completamente seguro contra intrusos. Mas o fato é que, se você tem um monitor de bebê na sala, pode não ser.

Se você já os ouviu, pouparei a repescagem do monitor de bebê hacking histórias de terror. Não há nada mais agitado do que o pensamento de que o quarto do seu bebê não está completamente seguro contra intrusos. Mas o fato é que, se você tem um monitor de bebê na sala, pode não ser.

As histórias em vídeo sobre hackers no monitor do bebê recebem muitas notícias nas notícias locais e são instantaneamente enviadas a mim por meus parentes mais velhos. O que há de diferente nessas histórias é que os riscos que elas identificam são reais.

Essas instâncias confirmadas são assustadoras o suficiente para fazer você querer subir as escadas e desconectar o monitor do bebê no quarto do seu filho agora. Eu quase fiz.

Mas, depois de fazer um balanço das medidas de segurança que eu já havia implementado, decidi que não havia problema em continuar usando meus monitores infantis. Os riscos são reais, mas são gerenciáveis.

Não me interpretem mal. Eu não sou imune a um pouco de paranóia. Por exemplo, eu tenho um Post-it cobrindo a webcam no meu laptop. (Sério, quando eles colocam pequenas persianas de plástico por padrão?). Mas minha posição sobre babás eletrônicas é esta:

Depois de entender como os hackers acessam monitores e webcams de bebês, você pode tomar uma decisão mais informada sobre se os riscos à segurança valem ou não a conveniência. Portanto, antes de começar a alertar todos os seus amigos e filhos para que parem de usar monitores de bebê, leia esta postagem. Ou melhor ainda, encaminhe-os em vez da história sensacional do seu canal de notícias local.

Eu tenho um problema com a maneira como a mídia cobre essas histórias. São mais iscas de cliques do que histórias de advertência, e os conselhos que eles oferecem são superficialmente. O objetivo desta postagem não é chocá-lo e assustá-lo; é para informá-lo e prepará-lo.

Como os hackers acessam os monitores do bebê: mudos vs. Monitores inteligentes

Existem dois tipos principais de monitores de bebês por aí. Existem os monitores simples para bebês, no estilo interfone, que são walkie-talkies com um logotipo de ursinho na caixa. Além disso, existem os novos monitores de bebê habilitados para a Internet, que são integrados ao seu smartphone por meio do roteador sem fio.

Existem dois tipos principais de monitores de bebês por aí. Existem os monitores simples para bebês, no estilo interfone, que são walkie-talkies com um logotipo de ursinho na caixa. Além disso, existem os novos monitores de bebê habilitados para a Internet, que são integrados ao seu smartphone por meio do roteador sem fio.

O vetor de ataque para monitores mais antigos do tipo walkie-talkie / intercomunicador (que eu ainda uso) é bastante simples. Os monitores mudos são os equivalentes de rádio de duas latas em uma corda. Tudo o que alguém precisa fazer é encontrar a corda e colocar a lata no meio. Ou seja, sequestrar a frequência e começar a tocar death metal sobre ela ou algo assim. Existem dois grandes fatores limitantes ao hack do monitor burro. Primeiro é o hardware. No momento, todas as crianças acima de 5 anos de idade têm um dispositivo que pode usar o protocolo da Internet (o que os bebês inteligentes usam). Mas, para seqüestrar uma frequência idiota do monitor de bebês, você precisará ser um pouco útil com alguns gadgets que você comprou no RadioShack. O segundo fator é o intervalo. Você precisa estar bem fisicamente próximo ao monitor do bebê para que ele funcione. Por exemplo, se eu estiver na minha garagem com o receptor do meu monitor de bebê, estou muito longe para que o sinal funcione.

Portanto, se alguém começar a seqüestrar seu monitor de bebê “burro”, corra para o quintal e encontre o pequeno punk com o walkie-talkie que está fazendo isso e diga a ele que você sabe onde ele mora, e você está ligando para ele pais.

Essas são todas as notícias antigas.

São os monitores de vídeo e as câmeras do bebê conectados à Internet que estão ganhando todas as manchetes recentemente. Elas são chamadas de câmeras de protocolo de Internet (IP) porque usam a Internet e sua rede local para se comunicar com seu smartphone. O vetor de ataque contra esses monitores "inteligentes" é muito mais amplo. Agora, não são apenas irmãos mais velhos e crianças do bairro que brincam com você. Se um monitor de bebê burro for duas latas e uma corda, uma câmera inteligente para bebês é uma lata e a string é a World Wide Web. Os monitores de bebês conectados à Internet são potencialmente vulneráveis a toda a gama de trolls, arrepiantes e criminosos em todo o mundo. E todos sabemos que essas pessoas podem ser absolutamente repreensíveis.

Problemas de segurança do Baby Monitor do Internet Protocol

Toda vez que começo a falar sobre segurança com Steve, ele começa a fazer sua representação no Shrek.

“Ogros Medidas de segurança são como cebolas. ”

É tudo sobre as camadas.

Quando se trata do seu monitor de bebê habilitado para IP, ter apenas uma camada fedida de insegurança pode convidar todos os hackers. Então, sua webcam pode acabar em algum fórum obscuro com links para centenas de webcams inseguras em todo o mundo. Eles existem. Não procure por eles, se você valoriza sua alma.

Em um nível muito alto, aqui estão as camadas que se aplicam ao seu monitor de vídeo bebê. Isso vem do fato de que o seu monitor de bebê funciona com a conexão ao roteador sem fio doméstico, que eu suponho estar conectado à Internet.

- Acesso normal à Internet ao seu roteador (protegido por firewall)

- Acesso ao monitor de bebê por vídeo (protegido por senha ou, melhor ainda, desativado)

- Acesso remoto ao monitor do bebê (protegido por senha ou, melhor ainda, desativado)

- Acesso de administrador remoto ao seu roteador (protegido por senha ou, melhor ainda, desativado)

- Acesso ao monitor de vídeo bebê (protegido por senha)

- Acesso local do usuário / administrador ao seu roteador (protegido por senha)

- Com fio (protegido por senha)

- Sem fio (protegido por senha)

- Acesso ao monitor de vídeo bebê (protegido por senha)

Como você pode ver, em todos os casos, o invasor obtém acesso ao seu monitor de bebê obtendo primeiro acesso ao seu roteador. Portanto, a primeira e óbvia camada de proteção é proteja seu roteador sem fio. Depois disso, há mais que você pode fazer. Mas antes de entrarmos nisso, deixe-me explicar como os hackers podem entrar.

Se você não se importa com tudo isso, fique à vontade para pular para o Lista de verificação de segurança de vídeo do Baby Monitor.

Comprometendo a segurança do roteador

Quando um invasor obtém acesso administrativo ao seu roteador, é praticamente o fim do jogo para todos os dispositivos conectados a ele. O seu monitor de bebê pode ser a menor das suas preocupações. Mas, para permanecer no assunto, a maioria dos monitores bebê é configurada acessando seus “bastidores” administrativos através do seu roteador. Se um hacker obtiver acesso ao seu roteador, ele poderá começar a brincar com as configurações de segurança do seu monitor de bebê.

Veja como eles podem entrar:

Um ataque não autorizado acesso à internet no seu roteador é o menos provável de ocorrer. Todos os roteadores usam o Network Address Translation (NAT) para filtrar o tráfego de entrada não autorizado. A única exceção aqui é se você propositadamente entrou e ativou o encaminhamento de porta ou criou uma zona desmilitarizada. Você costuma fazer isso apenas para programas como clientes BitTorrent ou videogames on-line de alta largura de banda. Se você não souber o que é isso, pergunte ao seu adolescente se ele fez alguma dessas coisas no seu roteador. Caso contrário, você provavelmente está bem. Você pode verificar as páginas de configurações do seu roteador para ter certeza.

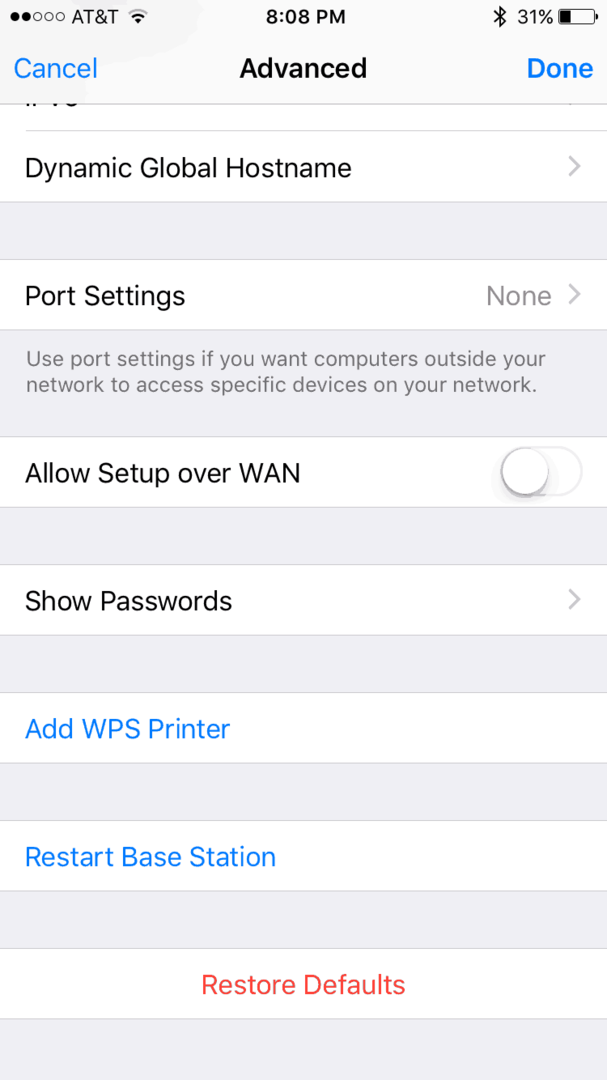

Um ataque via acesso remoto ao seu roteador É similar. Da mesma forma que você pode configurar o monitor do bebê para ser acessado legitimamente via Internet, você pode ter a página de administração do roteador acessível por meio de uma rede de área ampla ou pela Internet. Isso substitui o acesso à página de configuração do roteador, conectando-a diretamente por meio de uma conexão com ou sem fio. A menos que você seja um administrador de TI de uma empresa, praticamente não há razão para fazer isso - isso apenas o torna mais vulnerável. Vá em frente e desative esse recurso na página de configurações do seu roteador. Se você nunca se lembra de ativá-lo, provavelmente já está desativado. Geralmente, isso é chamado de "configuração remota" ou "Permitir configuração pela WAN".

Um ataque via acesso local ao seu roteador é o mesmo que o acesso remoto ao seu roteador, exceto que um hacker precisa estar dentro do alcance do Wi-Fi ou ser capaz de se conectar diretamente ao seu roteador. Isso é raro, mas não descarta isso: pense em casas abertas, festas, babás etc. Se você possui uma rede sem fio aberta, significa que qualquer pessoa pode se conectar sem uma senha (por quê? porque? por que?), então seu vizinho pode entrar como quiser. Mesmo se você tiver senhas sem fio ativadas, alguém poderá conectar-se ao roteador através de uma conexão Ethernet, decifre a senha do administrador do roteador (ou use o padrão de fábrica, se você não o tiver alterado) e vá para Cidade.

Comprometendo a segurança do seu Baby Monitor

Vamos supor agora que o hacker tenha acesso ao seu roteador e, portanto, à configuração do seu monitor de bebê. Assim como o seu roteador possui configurações padrão que o protegem contra tráfego não autorizado, o monitor do bebê geralmente possui essas proteções prontas para uso. Mas muitos monitores de bebê para vídeo também têm configurações de UPnP e de encaminhamento de porta que podem ser ativadas para tornar a câmera menos segura.

Além disso, se você não definiu uma senha para o seu monitor de bebê ou alterou a senha padrão de fábrica, alguém pode acessar facilmente a câmera agora que possui acesso ao roteador. Eles podem continuar usando a senha padrão de fábrica conhecida ou colocar em sua conta backdoor.

Até agora, lidamos com acesso não autorizado ao seu roteador pela Internet. Muitos desses monitores inteligentes para bebês permitem que você legitimamente acesse seu monitor de bebê pela internet. Ou seja, digamos que você esteja no trabalho ou em um encontro ou algo assim, e queira olhar para o seu anjinho adormecido pelo telefone. Esse é um recurso que você pode ativar nas configurações de software da câmera de vídeo bebê. Mas acho que você não deveria. As implicações de largura de banda e segurança de ativar esse recurso são muito grandes se você não sabe o que está fazendo. Portanto, poupe o risco e não use seu monitor de bebê como câmera de babá. Basta enviar uma mensagem de texto para sua babá e perguntar como estão as coisas, ok?

O problema com a ativação do acesso à Internet ao seu monitor de bebê é que ele simplifica bastante o trabalho que um hacker precisa fazer. Em vez de penetrar no roteador, obter acesso administrativo ao roteador e, em seguida, administrar acesso ao seu monitor de bebê, eles apenas precisam quebrar a senha que você definiu para acesso remoto ao seu bebê monitor. É como deixar uma chave embaixo do capacho na sua porta da frente. Se for fácil e conveniente para você acessar, é fácil e conveniente para os hackers acessarem.

Não-problemas de segurança do Baby Monitor de vídeo

Portanto, tudo isso deve lhe dar uma boa idéia de como os hackers podem entrar no seu monitor de bebê. É praticamente um item simples de segurança de rede doméstica sem fio. Não há nada inerentemente perigoso nos monitores de bebês que também não seja válido para todos os dispositivos da sua rede doméstica. A diferença é que a tentação de brincar maliciosamente é muito maior, e o fator de fluência é extremamente alto. Se você simplesmente tratar o seu monitor de bebê com a mesma vigilância que seu telefone, laptop e tablet, você deve estar bem.

Simplesmente ter um monitor de bebê em casa não abre imediatamente uma janela para o mundo. Além disso, você não precisa se preocupar com alguém que intercepta o sinal de vídeo digital pelo ar. Os monitores de vídeo digital para bebês usam sinais criptografados. Seria muito difícil para alguém decifrá-los e eles precisam estar dentro do alcance do sinal.

Lista de verificação de segurança de vídeo do Baby Monitor

Se você leu ou não todo o mumbo jumbo levemente técnico que acabei de escrever, existem algumas etapas bem simples que você pode seguir para tornar seu monitor de vídeo bebê seguro. Faça-os um de cada vez e, se precisar de ajuda com seu modelo de monitor de bebê ou roteador específico, verifique a documentação do fabricante ou deixe um comentário. Se você estiver deixando um comentário, verifique se a sua pergunta foi respondida antes de conectar o dispositivo.

- Proteja seu roteador sem fio. Eu poderia escrever um post inteiro sobre isso. Mas, felizmente, Andre já fez isso, não preciso: Proteja seu roteador Wi-Fi agora com estas dicas de segurança. Nesse sentido:

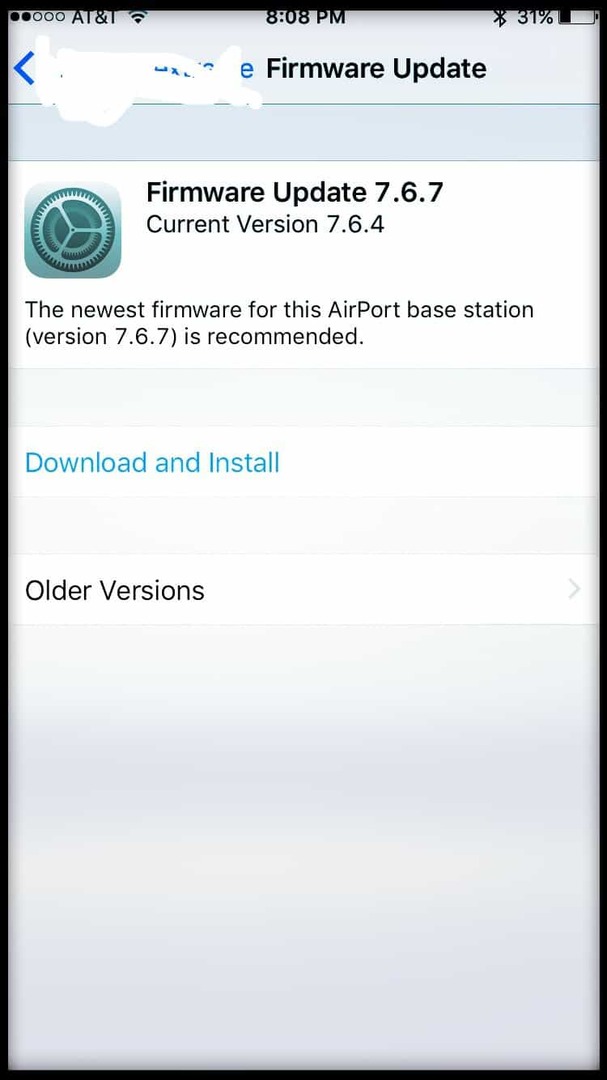

- Atualize o firmware do seu roteador.

- Desative o acesso remoto ao seu roteador. Não deixe que seja configurado de qualquer lugar, mas dentro de sua casa, conectado à rede sem fio ou com fio.

- Defina uma senha para o seu monitor de bebê, se você ainda não o fez (por quê? porque? porque?). Você também deve ter certeza de ter uma senha forte

- Altere ou remova o login padrão. Algumas câmeras e roteadores têm informações de login padrão, algo estúpido como "root" como usuário e "senha" para a senha. Mesmo que você tenha configurado suas informações de login, verifique se as credenciais de login padrão antigas foram removidas ou alteradas.

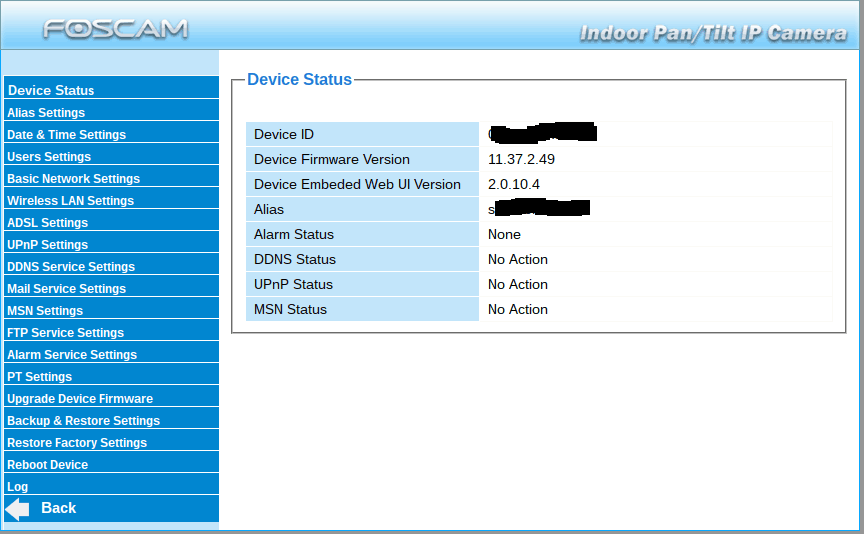

- Atualize o firmware da sua câmera. As etapas para fazer isso são diferentes para cada fabricante. Me mande uma mensagem se precisar de ajuda.

- Desative o DDNS na sua câmera, se houver.

- Desative o encaminhamento de porta ou UPnP na sua câmera, se houver.

- Desative o acesso remoto à sua câmera do bebê. É conveniente, mas desnecessário. E se você não tiver um plano de dados ilimitado, também será caro. O envio de feeds de vídeo pela Internet para um telefone consome muitos dados. Se você é inflexível quanto ao uso do acesso remoto à sua câmera, faça o seguinte:

- Mude a porta usada para acessar sua câmera. O padrão é 80, e é o que os hackers verificarão primeiro. Altere para algo acima de 8100, se puder.

- Verifique periodicamente os logs para acesso não autorizado. Ao olhar para o seu log, procure coisas incomuns, como endereços IP que você não reconhece ou horários de acesso estranhos (13h quando você nem estava em casa, por exemplo).

Se você abordar todos os itens acima, deverá ter protegido todos os vetores de ataque típicos da melhor maneira possível.

Eu perdi alguma coisa? Deixe-me - e seus colegas leitores groovyPost - conhecer na seção de comentários.