O que é tráfego DNS criptografado?

Privacidade Segurança Dns Herói / / August 24, 2023

Publicados

Para ajudar a proteger sua segurança e privacidade, é importante compreender o tráfego DNS criptografado e por que ele é importante.

No vasto e interconectado domínio da Internet, o Sistema de Nomes de Domínio (DNS) atua como um guia fundamental, traduzindo nomes de domínio amigáveis, como ‘example.com’, em endereços IP que as máquinas entendem. Cada vez que você visita um site ou envia um e-mail, é feita uma consulta DNS, servindo como uma ponte entre a intenção humana e a ação da máquina. No entanto, durante anos, essas consultas DNS foram expostas e transmitidas em texto simples, tornando-as uma mina de ouro para bisbilhoteiros, hackers e até mesmo alguns provedores de serviços de Internet (ISPs) em busca de informações sobre a Internet dos usuários comportamentos. Digite o conceito de “tráfego DNS criptografado”, que visa proteger essas pesquisas vitais, encapsulando-as em camadas de proteção criptográfica.

O problema com o DNS tradicional

Antes de mergulhar na descrição do tráfego DNS criptografado, provavelmente deveríamos falar sobre o tráfego DNS em geral. O Sistema de Nomes de Domínio (DNS) é um elemento fundamental em nosso reino digital. Pense nisso como um diretório complexo para a Internet; o seu papel não é apenas tornar a navegação online intuitiva para os utilizadores, mas também aumentar a resiliência dos serviços online.

Em sua essência, o DNS preenche a lacuna entre endereço de Internet amigável para humanos e máquinas formatos. Para um usuário comum, em vez de recuperar um endereço IP (Protocolo de Internet) complexo como “104.25.98.13” (representando seu endereço IPv4) ou 2400:cb00:2048:1:6819:630d (o formato IPv6), pode-se simplesmente inserir ‘groovypost.com’ em um navegador.

Embora para os humanos o benefício seja claro, para aplicativos e dispositivos a função do DNS assume um tom um pouco diferente. Seu valor não está necessariamente em ajudar a memória – afinal, o software não lida com o esquecimento como nós. Em vez disso, o DNS, neste caso, fortalece a resiliência.

Como, você pergunta? Através do DNS, as organizações não ficam confinadas a um único servidor. Em vez disso, eles podem dispersar sua presença em vários servidores. Este sistema capacita o DNS a direcionar um usuário para o servidor ideal para suas necessidades. Isso pode levar o usuário a um servidor próximo, eliminando a probabilidade de uma experiência lenta e propensa a atrasos.

Esta direção estratégica é a base para a maioria dos serviços em nuvem, onde o DNS desempenha um papel fundamental na ligação dos utilizadores a um recurso computacional próximo.

Preocupações com privacidade no DNS

Infelizmente, o DNS constitui uma preocupação de privacidade potencialmente importante. Sem alguma forma de criptografia para fornecer um escudo protetor para a comunicação do seu dispositivo com o resolvedor de DNS, você corre o risco de acesso injustificado ou alterações em suas trocas de DNS.

Isso abrange invasões de indivíduos em seu Wi-Fi, seu provedor de serviços de Internet (ISP) e até mesmo intermediários. As ramificações? Privacidade comprometida, pois pessoas de fora discernem os nomes de domínio que você frequenta.

Em sua essência, a criptografia sempre defendeu uma internet segura e privadaexperiência de navegação. Embora discernir que um usuário acessou ‘groovypost.com’ possa parecer trivial, em um contexto mais amplo, é torna-se um portal para compreender o comportamento on-line de uma pessoa, suas predileções e, potencialmente, Objetivos.

Esses dados recolhidos podem metamorfosear-se em mercadorias, vendidos a entidades para obter ganhos financeiros ou transformados em armas por intervenientes malévolos para orquestrar subterfúgios fiscais.

Um relatório com curadoria do Conselho de Segurança Internacional Neustar em 2021 iluminou esta ameaça, revelando que surpreendentes 72% das empresas enfrentaram pelo menos uma incursão de DNS no ano anterior.

Além disso, 58% destas empresas sofreram consequências significativas das incursões. À medida que aumentam as transgressões de DNS, o tráfego DNS criptografado surge como um baluarte contra uma série de ameaças, incluindo espionagem, falsificação e vários estratagemas sofisticados de DNS.

Tráfego DNS criptografado: um mergulho profundo

O tráfego DNS criptografado transforma dados DNS transparentes em um formato seguro, decifrável apenas pelas entidades comunicantes: o cliente DNS (como navegadores ou dispositivos de rede) e o resolvedor DNS.

A evolução da criptografia DNS

Originalmente, o DNS não estava incorporado com atributos de segurança. O nascimento do DNS ocorreu numa época em que a Internet era nascente, desprovida de comércio online, serviços bancários ou lojas digitais. A criptografia DNS parecia redundante.

No entanto, à medida que avançamos para o cenário atual – marcado pelo florescimento dos negócios eletrónicos e pelo aumento das ameaças cibernéticas – a necessidade de mais segurança relativamente à privacidade do DNS tornou-se clara.

Dois protocolos de criptografia proeminentes surgiram para atender a essa necessidade: DNS sobre TLS (DoT) e DNS sobre HTTPS (DoH).

DNS sobre TLS (DoT)

DoT emprega o Segurança da camada de transporte (TLS) protocolo para proteger e encapsular diálogos DNS. Curiosamente, o TLS – comumente reconhecido por outro apelido, SSL – potencializa a criptografia e autenticação de sites HTTPS.

Para interações DNS, o DoT aproveita o protocolo de datagrama do usuário (UDP), juntamente com a proteção TLS. A ambição motriz? Amplie a privacidade do usuário e impeça possíveis agentes mal-intencionados que pretendam interceptar ou modificar dados DNS.

A porta 853 é a porta predominante entre os habitantes digitais do DoT. Os defensores do padrão DoT afirmam frequentemente a sua potência na luta contra os desafios dos direitos humanos em regiões tumultuadas.

No entanto, em países onde a liberdade de expressão enfrenta restrições, a aura protectora do DoT pode ironicamente destacar os utilizadores, tornando-os alvos de regimes repressivos.

DNS sobre HTTPS (DoH)

O DoH, em sua essência, utiliza HTTPS para interpretações remotas de DNS e opera principalmente através da porta 443. Para uma operação bem-sucedida, os resolvedores precisam de um servidor DoH hospedando um endpoint de consulta.

A adoção de DOH em todos os navegadores

Desde a versão 83 do Google Chrome no Windows e no macOS, o navegador adotou o DoH, acessível por meio de suas configurações. Com a configuração correta do servidor DNS, o Chrome acentua as solicitações de DNS com criptografia.

Além disso, todos têm autonomia para escolher seu servidor DoH preferido. O Chrome ainda se integra a vários provedores de DoH, como Google Public DNS e Cloudflare.

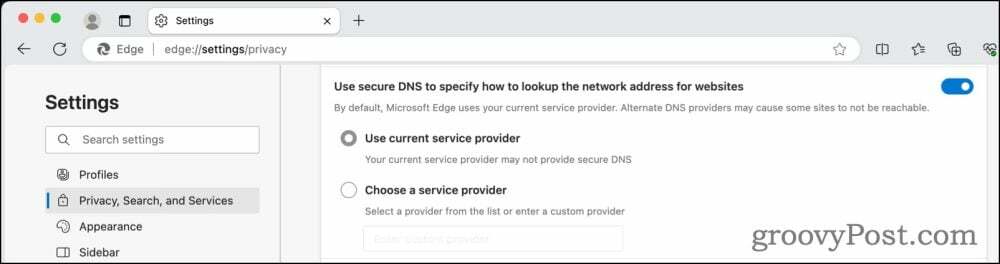

O Microsoft Edge também fornece suporte integrado para DoH, navegável através de suas configurações. Quando ativado e emparelhado com um servidor DNS compatível, o Edge garante que as consultas DNS permaneçam criptografadas.

Em um empreendimento colaborativo com a Cloudflare em 2018, o Mozilla Firefox integrou o DoH, conhecido como Trusted Recursive Resolver. A partir de 25 de fevereiro de 2020, os aficionados do Firefox baseados nos EUA poderão aproveitar o DoH com o Cloudflare atuando como o resolvedor padrão.

Para não ficar de fora, os usuários do Opera também podem ativar ou desativar o DoH por meio das configurações do navegador, direcionando as solicitações de DNS para o Cloudflare por padrão.

A integração do DOH com o sistema operacional

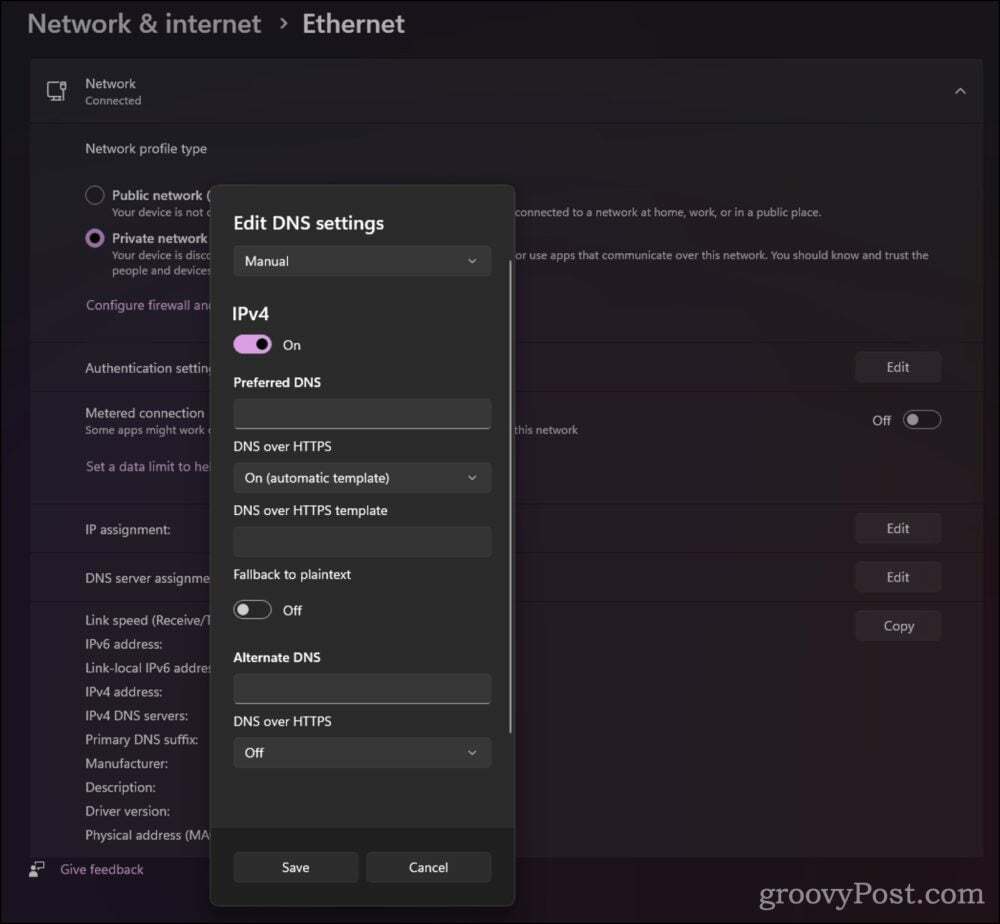

Historicamente, Sistemas operacionais da Microsoft hesitaram em abraçar a tecnologia de vanguarda. O Windows 10, no entanto, mudou para o futuro, permitindo aos usuários ativar o DoH por meio de suas configurações.

A Apple se aventurou ainda mais, introduzindo técnicas de criptografia centradas em aplicativos. Esse movimento inovador permite que os desenvolvedores de aplicativos incorporem suas configurações DNS criptografadas distintas, às vezes tornando obsoletos os controles tradicionais.

O horizonte expansivo do tráfego DNS criptografado simboliza a evolução do mundo digital, enfatizando a busca perpétua por segurança fortalecida e privacidade aprimorada.

A controvérsia que acompanha o DNS criptografado

Embora a criptografia do tráfego DNS reforce a confidencialidade e aprimore a privacidade do usuário com medidas de proteção como ODoH, nem todos apoiam essa mudança. A divisão reside principalmente entre os utilizadores finais e os operadores de rede.

Historicamente, os operadores de rede acessavam consultas DNS para impedir fontes de malware e outros conteúdos indesejáveis. Seu esforço para defender essas práticas para necessidades legítimas de segurança e gerenciamento de rede também é o ponto focal do grupo de trabalho IETF ADD (Adaptive DNS Discovery).

Em essência, o debate pode ser caracterizado como: “criptografia universal” versus “soberania da rede”. Aqui está uma exploração detalhada:

Criptografia de tráfego DNS universal

A maioria dos métodos de criptografia depende de resolvedores DNS configurados para criptografia. No entanto, esses resolvedores que suportam criptografia representam apenas uma pequena fração do total.

A centralização ou consolidação dos resolvedores de DNS é um problema iminente. Com opções limitadas, esta centralização cria alvos tentadores para entidades malévolas ou vigilância intrusiva.

A maioria das configurações de DNS criptografadas permite que os usuários escolham seu resolvedor. No entanto, fazer uma escolha informada pode ser assustador para o indivíduo médio. A opção padrão pode nem sempre ser a ideal devido a vários motivos, como a jurisdição do host do resolvedor.

Avaliar a confiabilidade dos operadores de servidores centralizados é complexo. Muitas vezes, é preciso depender das suas declarações públicas de privacidade e, potencialmente, das suas autoavaliações ou avaliações de terceiros.

As avaliações externas nem sempre são robustas. Predominantemente, baseiam as suas conclusões em dados fornecidos pelas entidades auditadas, renunciando a uma investigação aprofundada e prática. Com o tempo, estas auditorias podem não refletir com precisão as práticas de um operador, especialmente se houver mudanças organizacionais.

O DNS criptografado é apenas uma faceta da navegação na Internet. Várias outras fontes de dados ainda podem rastrear usuários, tornando o DNS criptografado um método de mitigação, não uma panacéia. Aspectos como metadados não criptografados permanecem acessíveis e informativos.

A criptografia pode proteger o tráfego DNS, mas segmentos específicos de conexão HTTPS permanecem transparentes. Além disso, o DNS criptografado pode contornar listas de bloqueio baseadas em DNS, embora o acesso a sites diretamente por meio de seu IP faça o mesmo.

Para combater genuinamente o rastreamento e a supervisão, os usuários devem explorar soluções abrangentes, como redes privadas virtuais (VPNs) e Tor, tornando o escrutínio do tráfego mais desafiador.

A postura da ‘soberania da rede’

A criptografia poderia restringir a capacidade de uma operadora de examinar e subsequentemente regular ou retificar as operações da rede. Isso é fundamental para funcionalidades como controle dos pais, visibilidade de consultas DNS corporativas e detecção de malware.

A ascensão dos protocolos Bring Your Own Device (BYOD), permitindo que os usuários interajam com sistemas seguros usando dispositivos pessoais, introduz complexidades, especialmente em setores rigorosos como finanças e assistência médica.

Em resumo, embora o DNS encriptado ofereça maior privacidade e segurança, a sua adoção provocou um debate acalorado, destacando o intricado equilíbrio entre a privacidade do utilizador e a gestão da rede.

Conclusão: confie no tráfego DNS criptografado ou veja-o como uma ferramenta de privacidade

Numa era de crescentes ameaças cibernéticas e crescentes preocupações com a privacidade, proteger a pegada digital nunca foi tão crítico. Um dos elementos fundamentais desta fronteira digital é o Sistema de Nomes de Domínio (DNS). Tradicionalmente, porém, essas solicitações de DNS eram conduzidas em texto simples, expostas a quaisquer olhares indiscretos que pudessem estar procurando, sejam eles cibercriminosos ou terceiros. O tráfego DNS criptografado surgiu como uma solução para superar essa vulnerabilidade.

Cabe a você determinar a melhor maneira de usar DNS criptografado. Você pode contar com uma solução de software, como os recursos de navegador oferecidos pelo Microsoft Edge, Google Chrome e outros. Se você usar OpenDNS no seu roteador, porém, você também deve considerar emparelhando-o com DNSCrypt para segurança total.