Vulnerabilidade do Timthumb torna muitos sites Wordpress bloqueados pelo Google

Wordpress Segurança / / March 17, 2020

o Alertas do Google Malware começaram a aparecer em toda a internet no início deste mês e, mesmo agora, os sites ainda estão sendo infectados por scripts autônomos da internet. Se você estiver executando um site WordPress com um tema premium personalizado, talvez já esteja vendo a mensagem acima ao tentar visitar seu site (espero que não….). O problema está em uma vulnerabilidade descoberta recentemente em um script popular de manipulação de imagens chamado Timthumb. O script é muito popular entre os Temas premium do WordPress, o que torna essa exploração particularmente perigosa, já que o código de exploração já existe há várias semanas. A boa notícia é que vou revisar não apenas como detectar se você já foi infectado, mas também como corrigir seu blog para evitar a infecção em primeiro lugar.

o Alertas do Google Malware começaram a aparecer em toda a internet no início deste mês e, mesmo agora, os sites ainda estão sendo infectados por scripts autônomos da internet. Se você estiver executando um site WordPress com um tema premium personalizado, talvez já esteja vendo a mensagem acima ao tentar visitar seu site (espero que não….). O problema está em uma vulnerabilidade descoberta recentemente em um script popular de manipulação de imagens chamado Timthumb. O script é muito popular entre os Temas premium do WordPress, o que torna essa exploração particularmente perigosa, já que o código de exploração já existe há várias semanas. A boa notícia é que vou revisar não apenas como detectar se você já foi infectado, mas também como corrigir seu blog para evitar a infecção em primeiro lugar.

Como verificar se você tem algum problema

Além de ver um aviso no Chrome semelhante ao acima, ao visitar seu site, há duas maneiras fáceis de verificar se a instalação do WordPress foi infectada.

O primeiro é um scanner wordpress externo desenvolvido pela Sucuri:

O segundo é um script do lado do servidor que você carrega no seu site e depois carrega a partir de um navegador da web. Está disponível em http://sucuri.net/tools/sucuri_wp_check.txt e terá que ser renomeado após o download, conforme as instruções da Sucuri abaixo:

- Salve o script em sua máquina local clicando com o botão direito do mouse no link acima e salve o link como

- Entre no seu site via sFTP ou FTP (Recomendamos sFTP / SSH)

- Faça o upload do script para o diretório raiz do WordPress

- Renomeie sucuri_wp_check.txt para sucuri_wp_check.php

- Execute o script pelo navegador de sua escolha - seudominio.com.br/sucuri_wp_check.php - Altere o caminho da URL para o seu domínio e para onde quer que você tenha carregado o arquivo

- Confira os resultados

Se os scanners detectarem algo infectado, você deverá remover diretamente os arquivos infectados imediatamente. Mas, mesmo que os scanners mostrem "tudo limpo", você provavelmente ainda terá um problema com a instalação real do timthumb.

Como faço para corrigir isso?

Primeiro, se você ainda não o fez, faça o backup e faça o download de uma cópia do diretório do WordPress e do banco de dados MySQL. Para obter instruções sobre como fazer backup do banco de dados MySQL, consulte o Codex do WordPress. Seu backup pode conter lixo, mas é melhor do que começar do zero.

Em seguida, pegue a versão mais recente do timthumb em http://timthumb.googlecode.com/svn/trunk/timthumb.php

Agora precisamos proteger o novo timbthumb .php e torná-lo para sites externos não poderem ativar scripts de execução. Para fazer isso, siga estas etapas:

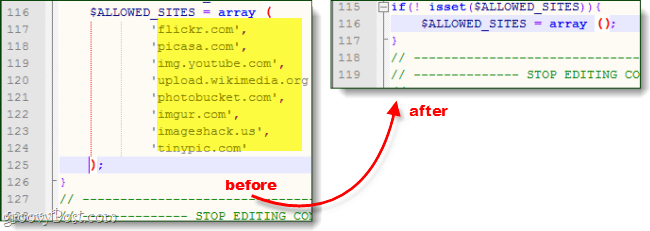

- Use um editor de texto como Notepad ++ e vá para a linha 27 em timbthumb.php - deve ler $ allowedSites = array (

- Remova todos os sites listados, como "imgur.com" e "tinypic.com"

- Depois de remover tudo, o parêntese agora deve estar vazio e fechado da seguinte maneira: $ allowedSites = array();

- Salve as alterações.

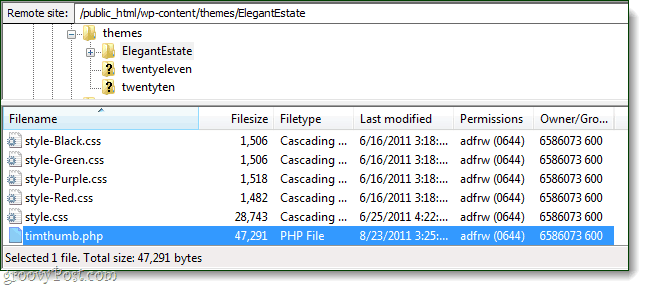

Ok, agora que seu novo script timbthumb está seguro, você precisará se conectar ao servidor do seu site via FTP ou SSH. Na maioria dos temas personalizados do WordPress que usam timbthumb, ele está localizado no diretório wp-content \ themes \ [nome do tema] pasta. Exclua o antigo timbhumb.php e substitua-o pelo novo. Se você tiver mais de uma cópia do timbthumb no servidor, precisará substituir TODOS eles - observe que, às vezes, eles serão chamados apenas thumb.php.

Depois de atualizar o timbthumb no servidor da web e limpar qualquer um dos arquivos que foram detectados pelos scanners acima, você estará mais ou menos pronto. Se você acha que pode estar atualizando um pouco tarde demais e já pode estar infectado, entre em contato com seu host imediatamente e solicite que ele faça uma verificação AV completa do seu servidor. Esperamos que possa ajudá-lo a consertar, caso contrário, talvez você precise reverter para um backup.