Segurança online para empresas: o que os profissionais de marketing precisam saber: examinador de mídia social

Estratégia De Mídia Social / / September 26, 2020

A sua identidade online é segura?

A sua identidade online é segura?

Você está preocupado com os hackers?

Para descobrir como proteger seus perfis sociais, suas contas online e sua identidade de hackers, entrevisto Chalene Johnson e Darren Natoni.

Mais sobre este programa

o Podcast de marketing de mídia social é um programa de rádio sob demanda do Social Media Examiner. Foi projetado para ajudar profissionais de marketing e empresários ocupados a descobrir o que funciona com o marketing de mídia social.

Neste episódio eu entrevisto Chalene Johnson e Darren Natoni. Chalene é uma celebridade do fitness, autora do livro Empurrar e tem muitos seguidores em Instagram e Facebook. Ela também é alguém cuja identidade online foi sequestrada e vendida pelo maior lance. Darren é um ex-agente especial da DEA especializado em segurança online. Ele também é o diretor de tecnologia da Shaun T, uma celebridade do fitness com milhões de seguidores.

Chalene e Darren explorarão o que os profissionais de marketing e empreendedores precisam saber quando se trata de proteger suas contas online e muito mais.

Você descobrirá como ficar seguro on-line e proteger sua identidade de hackers.

Compartilhe seus comentários, leia as notas do programa e obtenha os links mencionados neste episódio abaixo.

Ouça agora

Onde se inscrever: Apple Podcast | Podcasts do Google | Spotify | RSS

Role até o final do artigo para obter links para recursos importantes mencionados neste episódio.

Aqui estão algumas das coisas que você descobrirá neste programa:

Segurança Online para Negócios

Quando Chalene foi hackeado

Chalene explica como estava aproveitando um dia perfeito (fato que ela até tweetou), quando foi hackeada. Alguém mudou sua biografia e estava tweetando ao mesmo tempo que ela. Então Chalene mudou sua senha para algo fora do comum, logou novamente e mudou sua biografia.

Então, aconteceu novamente. Os hackers estavam enviando pornografia e tweetando para outras pessoas ao mesmo tempo que Chalene estava no Twitter. Suas outras contas também foram hackeadas. Ela se sentia como se não estivesse segura em sua própria casa. Embora tenha sido um ataque pela Internet e não houvesse uma ameaça física, Chalene lembra que parecia que sim.

Darren compartilha onde ele estava na noite do ciberataque de Chalene. Ele e sua esposa acabaram de chegar do jantar e estavam folheando Instagram quando notaram que a conta de Chalene tinha conteúdo que ela normalmente não postaria. Então ele mandou uma mensagem para ela e disse que achava que ela tinha sido hackeada. Ela escreveu de volta que sabia e estava pirando. Ele disse para ligar para ele para que pudessem controlá-lo e tirar os hackers do sistema dela.

Quando Chalene ligou para Darren, seu Twitter, Instagram e Facebook tinha sido assumido. E, embora ela não tivesse percebido ainda, os hackers também estavam em sua caixa de entrada.

Chalene e Darren passaram oito horas trabalhando a noite inteira, tentando consertar tudo.

As pessoas presumem que é pessoal, diz Chalene, mas não é o caso. Isso a atingiu especialmente porque a mídia social é seu meio de vida. Os hackers apagaram tudo o que ela postou no Instagram nos últimos quatro anos e meio e começaram a postar vídeos de crueldade contra animais e pornografia violenta. Chalene se sentiu impotente e responsável. O custo do hack, que incluiu especialistas em segurança, perda de salários e reconstrução de sua segurança, foi superior a US $ 200.000.

Darren diz que hackear é um esporte para algumas pessoas e um hobby para outras. Eles são especialistas em seu campo. Já que eles não têm meios legais para demonstrar sua experiência, é assim que eles fazem.

Não se preocupe com hackers, sugere Darren. Concentre-se no que você precisa fazer para se proteger. Situações como essa expõem buracos que sabíamos que existiam e que deveríamos ter corrigido, mas continuamos adiando. É como esperar até que um problema de saúde apareça e então decidir entrar em forma. Às vezes, é necessário um desastre infeliz para fazer alguém apreciar o valor de medidas preventivas simples.

Ouça o programa para saber como o envolvimento com os hackers piorou as coisas para Chalene.

Quais defesas colocar no lugar

Darren diz que para se proteger, você precisa construir uma base sólida de segurança. Obtenha um gerenciador de senhas, como 1 senha, Última passagem ou Dashlanee use-o para gerar senhas fortes. Darren usa e recomenda 1Password.

Chalene explica como os hackers entraram em sua conta. Eles ligaram para o provedor de e-mail dela, disseram que estavam trabalhando em seu nome como especialistas em segurança e precisavam redefinir sua senha. Qualquer pessoa com quem eles interagiram disseram que precisavam de respostas para suas perguntas de segurança. Perguntas comuns de segurança, como a rua em que alguém cresceu e o nome de solteira da esposa, são fáceis de encontrar online. E isso é tudo que alguém precisa para redefinir sua senha de e-mail.

Nunca responda a perguntas de segurança honestamente, sugere Darren. Você pode fazer todo esse trabalho para encontrar senhas complexas, mas se responder às perguntas de segurança honestamente, tudo o que alguém precisa fazer é localizar e conectar essas informações. Assim que eles tiverem acesso a esse e-mail, todos os serviços conectados a ele estarão potencialmente em risco.

Ouça o programa para descobrir qual gerenciador de senhas usamos para o Social Media Examiner e por que o amamos.

Como o Gmail garante segurança

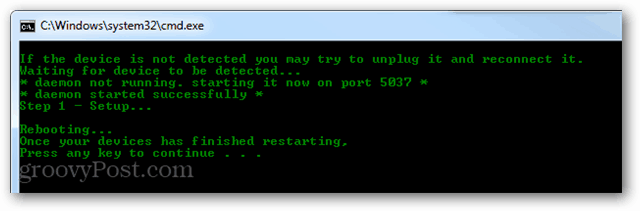

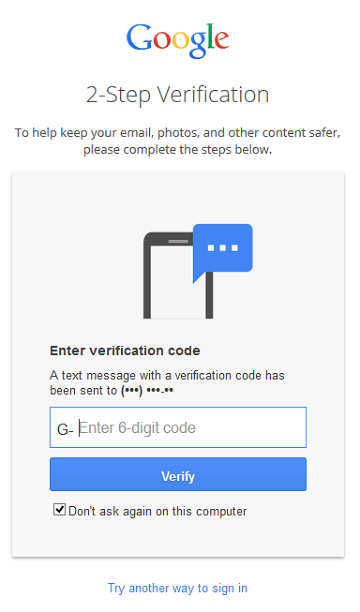

Ofertas do Gmail Verificação em duas etapas, que também é conhecido como Autenticação de 2 fatores.

Depois de inserir seu e-mail e senha, o Gmail solicitará um código. O código pode ser enviado para um dispositivo móvel ou gerado dentro de um aplicativo como Google Authenticator ou em 1Password. Ele expira, então você deve inseri-lo dentro de um determinado período de tempo. Esse processo garante que, se outra pessoa tentar acessar sua conta, ou se você efetuar login de um novo navegador ou dispositivo, um código seja necessário para acessá-lo.

Para configurar a verificação de senha no Google Authenticator, abra o aplicativo e clique no sinal + que diz “adicionar senha única”. Ele mostrará um código QR. Tire uma foto com seu telefone. Ele o conecta e o lembrará daquele momento em diante.

Um banco de dados de senhas mestras, como o 1Password, é extremamente difícil para alguém quebrar, devido ao nível de criptografia. A senha mestra precisa ser muito forte, mas ainda assim memorável o suficiente para ser inserida com frequência. Se você usar uma senha mestra fraca, estará se abrindo para ameaças. Mas se você tornar isso tão difícil a ponto de esquecer sua senha mestra, você não entrará em seu cofre e terá que começar de novo.

Ouça o programa para saber onde armazenar uma cópia de sua senha mestra para o gerenciador de senhas.

Protegendo redes sociais

As redes sociais oferecem sua própria versão de segurança, Darren explica. Por exemplo, Facebook tem um gerador de código para o aplicativo móvel que realiza a mesma coisa que o Gmail. Você pode usar isso sozinho ou em conjunto com 1Password ou Google Authenticator.

Chalene conta como, após o hack, ela teve que mudar o comportamento online de todos em seu escritório. Ela costumava compartilhar suas contas com assistentes, mas agora todos precisam de seus próprios privilégios administrativos e autenticação de dois fatores em todos os sites e redes.

Chalene fala sobre as pessoas que a procuraram depois que ela compartilhou sua provação, que contaram suas próprias experiências. As pessoas disseram que, embora tivessem a verificação em duas etapas, ainda foram hackeadas, pois clicaram em e-mails suspeitos que pediam para verificar sua identidade.

o A Marinha dos EUA captura 110.000 ataques cibernéticos a cada hora, Darren explica. Isso é aproximadamente 30 a cada segundo.

“Esses hackers e phishermen são tão capazes quanto a quantidade de linhas que damos a eles”, explica Darren. “Estou chocado com a quantidade de informações que divulgamos de bom grado.”

Por exemplo, ele estava em um food truck recentemente e notou uma prancheta com um formulário de inscrição para a lista de e-mail deles fora do ar. Ele diz que poderia ter tirado uma foto dessa lista e ter o nome, endereço, número de telefone e endereço de e-mail de todos.

Email é outra coisa. Nós nos comunicamos principalmente por e-mail de texto simples, e essas mensagens circulam. Se alguém no trabalho enviar um e-mail pedindo o número da conta de alguém ou uma senha de e-mail, e você responder, isso é um texto simples que não foi criptografado. Eventualmente, alguém pode conseguir isso.

Embora existam opções de segurança de senha da web, como Segredo Único, Darren prefere que os usuários tentem alternativas para comunicar informações confidenciais.

Se você tiver um dispositivo iOS, ligue iMessaging. Se você é um usuário Android, há Whatsapp, que é multiplataforma. Há também Hushmail, que criptografou opções pagas para indivíduos e empresas.

Se você vai enviar informações confidenciais, faça-o com segurança. Não envie por mensagem de texto.

Ouça o programa para saber por que você deve habilitar notificações por SMS para segurança.

Obtenha o treinamento de marketing do YouTube - online!

Quer melhorar seu engajamento e vendas com o YouTube? Em seguida, participe do maior e melhor encontro de especialistas em marketing do YouTube para compartilhar suas estratégias comprovadas. Você receberá instruções passo a passo ao vivo com foco em Estratégia, criação de vídeo e anúncios do YouTube. Torne-se o herói de marketing do YouTube para sua empresa e clientes conforme você implementa estratégias que obtêm resultados comprovados. Este é um evento de treinamento online ao vivo de seus amigos no Social Media Examiner.

CLIQUE AQUI PARA MAIS DETALHES - A VENDA TERMINA EM 22 DE SETEMBRO!O que Chalene fez para seguir em frente após o hack

Demorou três semanas desde o hack inicial para Chalene ter certeza de que ela estava o mais segura possível.

Ela pegou um pedaço de papel e criou uma enorme lista de brainstorming de cada conta, e-mail e site de associação online. Em seguida, ela passou por suas pastas de spam, sites de membros e e-mails antigos para encontrar tudo o que precisava para proteger pós-crise.

Chalene também acrescentou que analisar o que está acontecendo com a segurança cibernética em suas tarefas diárias.

Ouça o programa para ouvir Chalene comparar sua experiência a estar em um filme de terror.

Navegadores da web, logins sociais e segurança

Embora salvar logins em navegadores da web seja muito conveniente, é tão seguro quanto as etapas executadas para protegê-lo, diz Darren. Por exemplo, se você usa o Safari e tem uma senha fraca do iCloud, suas informações não são tão seguras.

No entanto, extensões de navegador de gerenciadores de senha como 1Password são seguras. Além disso, você não precisa mais salvar informações nos navegadores. Vá em Preferências e desative salvar senhas, informações pessoais e formulários de preenchimento automático. Para encontrá-lo no Chrome, vá para as Configurações avançadas em Preferências.

Em seguida, instale a extensão do navegador do gerenciador de senhas. Ele fará a mesma coisa ao salvar as senhas no navegador, mas com mais segurança. Você pode salvar cartões de crédito, todas as suas identidades e cada login que você já criou.

As extensões de segurança são muito mais seguras porque as informações dos navegadores podem ser capturadas. Sempre que você vai a um site e ele adiciona suas informações, se alguém falsificá-lo, ele terá suas informações.

Além disso, se você deu permissões de login para logins sociais, vá imediatamente para as configurações de privacidade desses aplicativos e revogue o acesso. Você não deseja compartilhar contas com outras pessoas ou usar uma conta, como o Facebook, para fazer login em vários sites. Se alguém entrar no Facebook, terá acesso a todos os sites que você conectou a ele.

Crie um login individual para cada conta que você possui. Use seu endereço de e-mail principal, protegido com autenticação de dois fatores. Você também pode usar apelidos, um bom recurso integrado ao Gmail e aos aplicativos do Google.

Digamos que seu endereço de e-mail seja [email protegido] e você está se inscrevendo em um serviço como o Dropbox. Usar [email protegido]e encaminhará todas as mensagens para o seu endereço do Gmail. Tudo o que você colocar após o sinal + irá para a sua caixa de entrada.

Isso permite que você identifique quais lugares estão comprometendo seu endereço de e-mail, o que você não pode fazer com uma conta principal normal. Quando você descobrir um problema ou começar a receber muito spam, adicione um filtro ao alias, exclua as mensagens e recomece com um novo endereço de e-mail.

Ouça o programa para ouvir alguns dos meus encontros com questões de segurança.

Protegendo-se na nuvem

Você precisa se preocupar com a nuvem, diz Darren. Só no ano passado, 47% dos adultos tiveram suas informações expostas de uma forma ou de outra. Isso é basicamente metade da população.

Para se proteger ao usar programas em nuvem como Dropbox e Evernote, use a verificação em duas etapas.

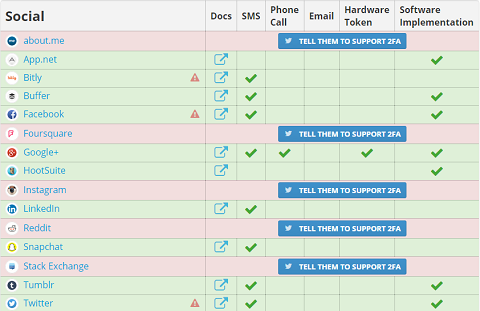

Autenticação de dois fatores tem uma lista de sites que oferecem e não oferecem autenticação de dois fatores. Darren recomenda reservar algumas horas para proteger todas as suas contas. Dessa forma, se alguém tentar entrar em um deles, você receberá um alerta.

Se você não quiser dar seu número de telefone, crie um número grátis em Google Voice que você pode encaminhar para qualquer outro dispositivo. Você recebe mensagens de texto e o Google Voice transcreve suas mensagens de correio de voz para você. Você também pode classificar as mensagens como spam.

Ouça o programa para saber mais sobre TwoFactorAuth.org.

Por que todos devem se preocupar com a segurança

Chalene acredita que um hack de segurança é algo que todos deveriam antecipar que poderia acontecer com eles. Você ouve falar de pessoas notórias, porque elas têm uma plataforma.

“Tive a sorte de poder usar o que aconteceu comigo como uma oportunidade para ajudar outras pessoas”, diz Chalene. “Alguém assumir o controle da minha conta nas redes sociais não é o fim do mundo. Ter alguém entrando em minha conta bancária sem eu saber pode ser devastador. Todos precisam tomar as precauções necessárias para evitá-lo. ”

No início, a segurança parece opressora, mas você só precisa passar por tudo na ordem correta, passo a passo, para aprender mais, desenvolver experiência e ser capaz de ajudar os outros.

Darren diz que seu site, BeyondthePassword.com é o equivalente em segurança do Social Media Examiner. Uma vez lá, baixe a lista de verificação de cibersegurança de Darren: as 10 etapas para se proteger de hackers e ficar seguro online.

Ouça o programa para saber como o Beyond the Password pode ajudar.

Outras menções ao programa

O show de hoje é patrocinado por Social Media Success Summit 2015.

O show de hoje é patrocinado por Social Media Success Summit 2015.

Quer melhorar seu marketing de mídia social? Precisa provar que seus esforços estão funcionando? Junte-se a 4.000 profissionais de marketing na megaconferência online, projetada para inspirar e capacitar você.

Descubra as melhores e mais novas maneiras de divulgar sua empresa no Facebook, LinkedIn, Twitter, Google+, YouTube, Instagram e Pinterest. Encontre novas maneiras de melhorar seu conteúdo e medir seus resultados, tudo no conforto de sua casa ou escritório. Você será liderado por dezenas dos principais profissionais de mídia social, incluindo Mari Smith, Mark Schaefer, Amy Porterfield, Christopher Penn e Michael Stelzner. Inscreva-se agora para o Social Media Success Summit. Os bilhetes com desconto são limitados.

O Social Media Success Summit é uma conferência online. São 36 sessões diferentes distribuídas por 4 semanas. Existem três sessões por dia, três vezes por semana, durante quatro semanas. E está em todas as plataformas de mídia social que você pode imaginar. Confira. Visita SMSS15.com para descontos significativos para madrugadores.

Ouça o show!

.

Principais conclusões mencionadas neste episódio:

- Conecte-se com Chalene nela local na rede Internet.

- Ouça o podcast de cinco partes de Chalene no segurança online.

- Leia o livro de Chalene Empurrare siga Chalene em Instagram e Facebook.

- Obtenha sua lista de verificação de segurança no site de Darren Além da senha.

- Siga Darren no Facebook e Instagram.

- Obtenha um gerenciador de senhas como 1 senha, Última passagem ou Dashlane.

- Verifique o Gmail's Verificação em duas etapas, Google Authenticator e Gerador de código do Facebook.

- Aprender mais sobre Segredo Único.

- Para mensagens seguras, use iMessaging, Whatsapp e Hushmail.

- Veja quais sites oferecem Autenticação de 2 fatores.

- Obtenha uma conta em Google Voice.

- Saiba mais sobre o 2015 Social Media Success Summit.

- Leia o Relatório da indústria de marketing de mídia social 2015.

Ajude-nos a espalhar a palavra!

Informe seus seguidores no Twitter sobre este podcast. Basta clicar aqui agora para postar um tweet.

Se você gostou deste episódio do podcast de marketing de mídia social, por favor acesse o iTunes, deixe uma avaliação, escreva uma avaliação e se inscreva. E se você ouvir no Stitcher, clique aqui para avaliar e avaliar este programa.

Maneiras de assinar o podcast de marketing de mídia social:

- Clique aqui para se inscrever via iTunes.

- Clique aqui para se inscrever via RSS (feed não iTunes).

- Você também pode se inscrever via Stitcher.

Como assinar este podcast em um iPhone

Assista a este vídeo rápido para aprender como se inscrever no seu iPhone:

.

O que você acha? O que você acha sobre segurança online para negócios? Por favor, deixe seus comentários abaixo.